✅ Zuletzt geprüft am

Unterschiedliche Endgeräte, die sich in einem Netzwerk befinden, erfahren durch die sogenannte Endpoint Security einen umfassenden Schutz vor verschiedenen Bedrohungen.

Ergriffen werden in diesem Zusammenhang sowohl organisatorische als auch technische Maßnahmen, um zu verhindern, dass schädliche Software einen unbefugten Zugriff auf die Endgeräte erhalten kann. Durch den Endpunktschutz wird somit gewährleistet, dass die vorhandenen Endgeräte zu jeder Zeit das gewünschte Sicherheitsniveau aufweisen.

Unternehmen und Organisationen sollten das Thema der Endpoint Security für sich heutzutage keinesfalls mehr vernachlässigen. Schließlich sind in Unternehmens- und Organisationsnetzwerken immer mehr verschiedene Endgeräte vorhanden. Durch jedes von ihnen geht eine potenzielle Sicherheitsgefahr aus.

Was im Detail hinter der Endpoint Security steckt und weshalb besonders heute im Zeitalter der Digitalisierung von ihr eine nicht zu vernachlässigende Bedeutung ausgeht, zeigt der folgende Artikel.

Endpoint Security – Was ist das überhaupt?

Endpoint Security bildet einen Überbegriff für unterschiedliche organisatorische und technische Maßnahmen, welche dafür sorgen, dass verschiedene Endgeräte, die sich in einem Netzwerk befinden, vor der Ausführung von Schadsoftware oder unbefugten Zugriffen verlässlich geschützt werden.

Für die Endpoint Security werden dabei häufig auch andere Begrifflichkeiten verwendet, wie zum Beispiel Endpoint Protection, Endpunktschutz, Endgerätesicherheit oder auch Endpunktsicherheit.

Im Zuge eines professionellen Endpunktschutzes wird sichergestellt, dass das gewünschte Sicherheitsniveau für die jeweiligen Geräte zu jeder Zeit eingehalten wird. Dies trägt auch dazu bei, dass die Einhaltung der Compliance-Vorgaben eines Unternehmens oder einer Organisation gewährleistet wird.

Geräte, welche durch die Endpoint Security einen wichtigen Schutz erfahren, können so beispielsweise in Kopierern, Scannern, Druckern, Kassenterminals, Tablets, Smartphones, Laptops oder PCs bestehen. Diese Liste lässt sich allerdings noch im viele weitere Endgeräte ergänzen, wie beispielsweise auch Barcode-Scanner.

Die Endpoint Security bietet diesen Geräten zum Beispiel einen Schutz davor, dass vorhandene Sicherheitslücken ausgenutzt werden können, über Netzwerkschnittstellen unbefugte Zugriffe erfolgen oder Ransomware oder Viren durch schädliche Softwareprogramme installiert werden.

Im Zusammenspiel mit den grundlegenden Sicherheitsvorkehrungen, wie etwa zentralen Zugriffssteuerungen, Firewalls, Intrusion Prevention Systemen und Intrusion Detection, gewährleisten die dezentral organisierten Maßnahmen aus dem Bereich der Endpunktsicherheit, dass die gesamten IT-Systeme sowie die IT-Infrastruktur professionell geschützt sind.

Hinzuweisen ist in diesem Zusammenhang nämlich darauf, dass die herkömmlichen Schutzmaßnahmen, beispielsweise in Form einer aktivierten Firewall, sich für die modernen Anforderungen keinesfalls mehr als ausreichend zeigen. Ergreifen Unternehmen so keine weiterführen Maßnahmen, setzen sie die Sicherheit ihrer IT und somit oft auch ihre geschäftliche Existenz aufs Spiel.

Diese wichtige Rolle spielt die Endpunktsicherheit heute

Vor allem innerhalb der vergangenen Jahre ist die Wichtigkeit der Endpoint Security maßgeblich gestiegen. Dies lässt sich vor allem darauf zurückführen, dass die Netzwerke von Unternehmen stetig mehr verschiedene Endgeräte aufweisen, die miteinander kommunizieren.

Grund dafür sind unter anderem populäre Konzepte, die in den vergangenen Jahren einen wahren Aufschwung erlebt haben, wie BYOD – Bring Your Own Device – oder, dass immer mehr Mitarbeiter auch aus dem Home-Office mit ihren eigenen Endgeräten arbeiten. Daneben erfolgen die Zugriffe auf die zentralen Ressourcen von Unternehmen und Organisationen immer häufiger ebenfalls von mobilen Endgeräten.

Diese Voraussetzungen machen schnell klar, dass auf eine professionelle Endpoint Security heutzutage keinesfalls mehr verzichtet werden kann. Hacker und Kriminelle konzentrieren sich aktuell besonders verstärkt auf mobile Endgeräte. So erkunden sie ihre individuellen Schwachstellen aus und unternehmen den Versuch, diese zu überwinden. Gelingt ihnen dies, ist für sie ein Eindringen in die Netzwerke des Unternehmens möglich. Dies kann vor allem schwerwiegende finanzielle Schäden nach sich ziehen.

Endpunktschutz – Diese Maßnahmen sind möglich

Grundsätzlich umfasst die Endpoint Security auch organisatorische Maßnahmen. Zu solchen gehören unter anderem, Vorgaben für die Mitarbeiter für einen sicheren Umgang mit externen Datenträgern oder Endgeräten. Daneben können die Mitarbeiter spezielle Schulungen und erhalten und über die großen Gefahren aufgeklärt werden, welche die Vielzahl an aktuellen Bedrohungen mit sich bringt. Die organisatorischen Maßnahmen sollten hinsichtlich der Endpoint Security keinesfalls vernachlässigt werden, da menschliches Handeln oft ein besonders großes Sicherheitsrisiko darstellt.

Wird jedoch von den Herstellern der entsprechenden Sicherheitslösungen selbst über den Endpunktschutz gesprochen, beziehen diese sich hauptsächlich auf die technischen Maßnahmen in diesem Zusammenhang.

In der Regel setzen sich die Lösungen, die implementiert werden, um die Sicherheit der vorhandenen Endgeräte sicherzustellen, dann aus unterschiedlichen technischen Maßnahmen zusammen. Diese lassen sich wiederum in reaktive, detektive und präventive Maßnahmen unterteilen.

Im Bereich der Endgerätesicherheit stellen etwa URL-Filter, Applikationskontrollen, Client-Firewalls, Sandboxing, Anwendungsisolation, Data Loss Prevention und Malware-Schutz besonders gängige Maßnahmen dar. Daneben wird in den meisten Fällen auch auf eine client-basierte Intrusion Prevention und das sogenannte Device Management zurückgegriffen, welches sich auf Peripheriegeräte, wie zum Beispiel Bluetooth-Komponenten, USB-Sticks oder Wechselfestplatten, bezieht.

Sicherheit für Endgeräte etablieren: Systemarchitektur und technische Konzepte

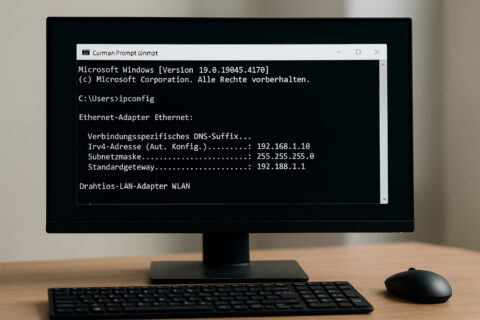

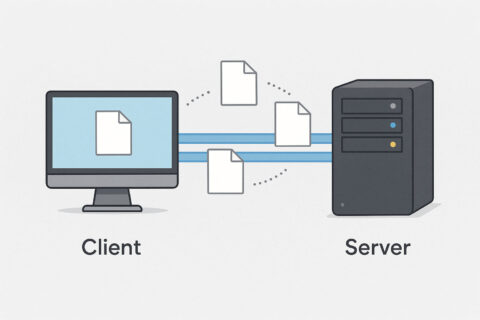

In den meisten Fällen gründen die technischen Lösungen, die eingesetzt werden, um die Sicherheit von Endgeräten im Netzwerk sicherzustellen, in Bezug auf ihre Systemarchitektur auf dem Modell des Client-Servers. Damit geht einher, dass sich die Systeme entweder aus einer Cloud sowie einem dezentralen Agenten oder einer zentralen Komponente innerhalb des Netzwerkes zusammensetzen, welche auf den Endgeräten installiert wird.

Über eine zentrale Verwaltungskonsole können die gewünschten Sicherheitseinstellungen auf den Endgeräten vorgenommen werden. Darüber hinaus ist es möglich, die Endgeräte zu verwalten, sowie Statusmeldungen und Statistiken abzurufen.

Die Software der Agenten stellt dann die eigentliche Endpoint Security dar. Die Sicherheits-Policies, welche im zentralen Management definiert werden, werden durch diese verlässlich umgesetzt.

Der Zusammenhang zwischen der Künstliche Intelligenz Endpoint Security

Generell geht von Lösungen, welche ausschließlich statisch reagieren, um die Endpoint Security sicherzustellen, nur ein begrenztes Schutzlevel aus. Diese Lösungen sind nämlich ausschließlich in der Lage, Schadcodes und Angriffsmethoden zu erkennen, die bereits aus der Vergangenheit bekannt sind.

Aus diesem Grund geht von der KI, der Künstlichen Intelligenz, in modernen Systemen eine überaus große Bedeutung aus, wenn es darum geht, neue Bedrohungen für Endgeräte erfolgreich abzuwehren. Sowohl Methoden aus dem Bereich des maschinellen Lernens als auch die Künstliche Intelligenz können in ihrem Zusammenspiel dafür sorgen, dass selbst innovative Angriffsmethoden erkannt werden können.

Die Systeme bedienen sich dabei intelligenten Algorithmen, um eine Analyse der kontinuierlichen Abläufe auf den Systemen vorzunehmen. Kommt es zu einer Aktion, die ein Gefährdungspotential aufweist, wird diese umgehend detektiert. Charakteristisch für die Systeme ist ihre Fähigkeit zum Selbstlernen. Auf diese Weise wird das Sicherheitsniveau im Laufe der Zeit immer weiter verbessert.