Stell dir eine Welt vor, in der deine geheimsten Nachrichten und sensibelsten Daten so sicher sind, als wären sie in einem unknackbaren Tresor. Genau das macht die asymmetrische Verschlüsselung in der Kryptografie möglich. Dieses faszinierende Feld der Informatik ist wie ein modernes Zauberkunststück, das deine digitalen Informationen in undurchdringliche Geheimnisse verwandelt. Doch was steckt wirklich dahinter? Wie funktioniert es, dass ein Schlüssel zum Verschlüsseln und ein ganz anderer zum Entschlüsseln verwendet wird?

In einer Welt, die zunehmend digitaler und vernetzter wird, ist der Schutz unserer Daten wichtiger denn je. Die asymmetrische Verschlüsselung, oft ein Rätsel für viele, ist der unsichtbare Wächter im Cyberspace. Sie ist die Grundlage für sichere Online-Transaktionen, vertrauliche Kommunikation und den Schutz deiner Privatsphäre.

Im folgenden Artikel tauchen wir in die Geheimnisse dieser Technologie ein, entschlüsseln ihre Komplexität und entdecken, wie sie unser digitales Leben absichert. Bist du bereit, das Schloss zu deinem digitalen Tresor zu entdecken? Lass uns eintauchen in die Welt der asymmetrischen Verschlüsselung!

Grundlagen der asymmetrischen Verschlüsselung

Zunächst einmal: Was bedeutet asymmetrische Verschlüsselung? Im Gegensatz zur symmetrischen Verschlüsselung, bei der derselbe Schlüssel zum Ver- und Entschlüsseln verwendet wird, nutzt die asymmetrische Verschlüsselung zwei unterschiedliche Schlüssel. Diese werden als öffentlicher und privater Schlüssel bezeichnet. Der öffentliche Schlüssel kann mit jedem geteilt werden, während der private Schlüssel geheim und nur dem Empfänger der Nachricht bekannt sein sollte.

Ein zentrales Konzept hierbei ist, dass der öffentliche Schlüssel zum Verschlüsseln von Nachrichten verwendet wird, die nur mit dem dazugehörigen privaten Schlüssel entschlüsselt werden können. Das bedeutet, dass jeder dir eine verschlüsselte Nachricht senden kann, indem er deinen öffentlichen Schlüssel verwendet, aber nur du kannst sie mit deinem privaten Schlüssel lesen.

Dieses System bietet einen enormen Sicherheitsvorteil. Da der private Schlüssel nie geteilt wird, ist es extrem schwierig für Außenstehende, die verschlüsselten Nachrichten zu entschlüsseln. Das macht die asymmetrische Verschlüsselung ideal für die sichere Kommunikation über unsichere Kanäle wie das Internet.

Ein weiterer wichtiger Aspekt der asymmetrischen Verschlüsselung ist die digitale Signatur. Hierbei wird der private Schlüssel verwendet, um eine Nachricht zu signieren, und der öffentliche Schlüssel dient dazu, diese Signatur zu verifizieren. Digitale Signaturen stellen sicher, dass eine Nachricht tatsächlich von der angegebenen Person stammt und dass sie seit der Signierung nicht verändert wurde.

Die asymmetrische Verschlüsselung ist also ein mächtiges Werkzeug in deiner kryptografischen Werkzeugkiste. Sie ermöglicht sichere Kommunikation, selbst wenn du nicht sicher sein kannst, dass der Übertragungsweg sicher ist.

Schlüssel und ihre Rollen: Öffentlicher vs. Privater Schlüssel

In der Welt der asymmetrischen Verschlüsselung sind zwei Schlüssel das Herzstück: der öffentliche und der private Schlüssel. Diese Schlüssel sind wie zwei Seiten einer Medaille – sie ergänzen sich, sind aber nicht identisch. Es ist wichtig, dass du verstehst, wie sie funktionieren und wie sie zusammenarbeiten, um deine Daten sicher zu halten.

Beginnen wir mit dem öffentlichen Schlüssel. Wie der Name schon sagt, ist dieser Schlüssel öffentlich zugänglich. Er kann mit jedem geteilt werden, mit dem du kommunizieren möchtest. Der öffentliche Schlüssel wird verwendet, um Nachrichten zu verschlüsseln, die an dich gesendet werden. Das Interessante dabei ist, dass, sobald eine Nachricht mit deinem öffentlichen Schlüssel verschlüsselt wurde, sie nur noch mit deinem privaten Schlüssel entschlüsselt werden kann. Das bedeutet, dass jeder dir eine verschlüsselte Nachricht senden kann, ohne dass sie jemand anderes lesen kann.

Der private Schlüssel ist das Geheimnis, das du niemals teilen solltest. Er bleibt immer bei dir. Dieser Schlüssel wird verwendet, um die Nachrichten zu entschlüsseln, die mit deinem öffentlichen Schlüssel verschlüsselt wurden. Außerdem wird er verwendet, um digitale Signaturen zu erstellen, die bestätigen, dass eine Nachricht wirklich von dir stammt. Der private Schlüssel ist so wichtig, dass seine Sicherheit oberste Priorität hat. Wenn jemand Zugang zu deinem privaten Schlüssel erhält, könnte er auf alle deine verschlüsselten Informationen zugreifen.

Ein weiterer wichtiger Punkt ist, dass die Schlüssel mathematisch miteinander verbunden sind. Das bedeutet, dass der öffentliche Schlüssel nicht ohne den privaten Schlüssel und umgekehrt erstellt werden kann. Diese Verbindung sorgt dafür, dass der Sicherheitsmechanismus funktioniert. Wenn du eine Nachricht mit dem öffentlichen Schlüssel einer Person verschlüsselst, kannst du sicher sein, dass nur der Besitzer des entsprechenden privaten Schlüssels sie lesen kann.

Diese Rollenverteilung zwischen öffentlichem und privatem Schlüssel ist das, was die asymmetrische Verschlüsselung so leistungsfähig und gleichzeitig so sicher macht. Sie ermöglicht es dir, Informationen sicher zu übermitteln, ohne dass du dir Sorgen machen musst, dass jemand anderes sie abfangen und lesen kann.

Beliebte asymmetrische Verschlüsselungsverfahren

In der Welt der asymmetrischen Kryptografie gibt es einige Verfahren, die besonders häufig verwendet werden. Jedes hat seine eigenen Stärken und wird für unterschiedliche Zwecke eingesetzt. Hier stelle ich dir einige der populärsten Methoden vor.

Eines der bekanntesten Verfahren ist RSA, benannt nach seinen Erfindern Rivest, Shamir und Adleman. RSA ist weit verbreitet und wird oft für sichere Webkommunikationen, wie SSL/TLS-Verbindungen, verwendet. Die Stärke von RSA liegt in der Nutzung von zwei sehr großen Primzahlen zur Erzeugung der Schlüssel. Die Sicherheit beruht auf der Schwierigkeit, große Zahlen zu faktorisieren, also in ihre Primfaktoren zu zerlegen. RSA ist robust und vielseitig, aber es benötigt relativ viel Rechenleistung, besonders bei langen Schlüsseln.

Ein anderes wichtiges Verfahren ist Elliptic Curve Cryptography (ECC). ECC gewinnt an Popularität, da es bei kürzeren Schlüssellängen ähnliche Sicherheitsniveaus wie RSA bietet, aber effizienter ist. Das macht es besonders attraktiv für mobile Geräte und andere Umgebungen, in denen Ressourcen begrenzt sind. ECC verwendet die Eigenschaften elliptischer Kurven über endlichen Feldern, um die Sicherheit zu gewährleisten.

Dann gibt es noch Diffie-Hellman-Schlüsselaustausch, ein Verfahren, das oft in Kombination mit anderen Verschlüsselungsmethoden verwendet wird. Diffie-Hellman ermöglicht es zwei Parteien, einen sicheren Schlüssel über einen unsicheren Kanal auszutauschen, ohne dass dieser Schlüssel jemals vollständig übertragen wird. Es ist besonders nützlich für die Einrichtung sicherer Kommunikationskanäle.

Schließlich sollte noch das Digital Signature Algorithm (DSA) erwähnt werden. DSA wird hauptsächlich für digitale Signaturen verwendet und nicht für die Verschlüsselung von Nachrichten. Es bietet eine Methode, um die Authentizität und Integrität einer Nachricht sicherzustellen. DSA ist ein wichtiger Bestandteil vieler Sicherheitsprotokolle und Anwendungen, insbesondere im Bereich der digitalen Zertifikate und Signaturstandards.

Jedes dieser Verfahren hat seine eigenen spezifischen Anwendungsgebiete und Vorteile. Während RSA wegen seiner Vielseitigkeit und starken Sicherheit weit verbreitet ist, bieten ECC und Diffie-Hellman Vorteile in Bezug auf Effizienz und sind ideal für Umgebungen mit begrenzten Ressourcen. DSA wiederum ist unerlässlich für die Gewährleistung der Authentizität digitaler Dokumente. Kenntnisse über diese Methoden sind essentiell, um die Landschaft der asymmetrischen Verschlüsselung zu verstehen.

Anwendungsbereiche der asymmetrischen Verschlüsselung

Asymmetrische Verschlüsselung findet in vielen Bereichen unseres digitalen Lebens Anwendung. Von der Sicherung deiner E-Mails bis hin zum Schutz sensibler Daten, die asymmetrische Verschlüsselung ist ein unverzichtbares Werkzeug in der modernen Welt. Hier sind einige der wichtigsten Anwendungen, die dir im Alltag begegnen könnten.

Zuerst kommt die sichere Kommunikation. Wenn du eine E-Mail verschickst oder Nachrichten über einen sicheren Messenger sendest, wird häufig asymmetrische Verschlüsselung verwendet, um sicherzustellen, dass nur der beabsichtigte Empfänger deine Nachricht lesen kann. Das ist besonders wichtig, wenn du vertrauliche Informationen wie Passwörter, persönliche Daten oder geschäftliche Dokumente austauschst.

Ein weiterer großer Anwendungsbereich ist das Online-Banking und E-Commerce. Jedes Mal, wenn du online einkaufst oder Bankgeschäfte erledigst, sorgt die asymmetrische Verschlüsselung dafür, dass deine Transaktionen sicher sind. Deine Zahlungsinformationen werden verschlüsselt übermittelt, so dass Betrüger und Hacker sie nicht abfangen können.

Auch im Bereich der digitalen Signaturen spielt die asymmetrische Verschlüsselung eine wichtige Rolle. Digitale Signaturen garantieren, dass eine Nachricht oder ein Dokument tatsächlich von der Person stammt, die es zu sein vorgibt, und dass es seit der Signierung nicht verändert wurde. Das ist besonders wichtig für rechtliche Dokumente, Verträge und andere offizielle Kommunikation.

Die asymmetrische Verschlüsselung wird auch zur Authentifizierung verwendet. Bei vielen Online-Diensten, wie etwa beim Login in dein E-Mail-Konto oder sozialen Netzwerken, wird die Identität durch asymmetrische Schlüssel bestätigt. Dies stellt sicher, dass nur du Zugriff auf deine Konten hast und schützt sie vor unberechtigtem Zugriff.

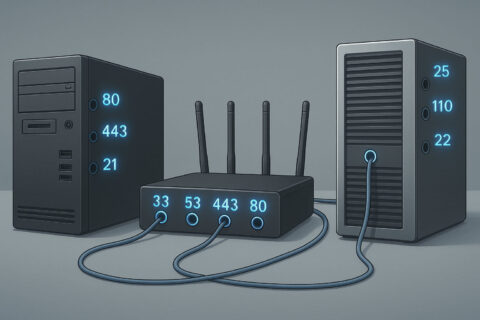

Schließlich findet die asymmetrische Verschlüsselung auch in der Infrastruktur des Internets Verwendung. Protokolle wie SSL/TLS, die für sichere Verbindungen zwischen Webbrowsern und Servern sorgen, basieren auf dieser Technologie. Jedes Mal, wenn du eine Webseite mit einem „https“ in der URL besuchst, wird asymmetrische Verschlüsselung verwendet, um deine Daten zu schützen.

Diese Vielfalt an Anwendungen zeigt, wie wichtig und vielseitig die asymmetrische Verschlüsselung in unserer digitalen Welt ist. Sie ist ein Schlüsselwerkzeug, um unsere Online-Interaktionen sicher und vertrauenswürdig zu gestalten.

Sicherheitsaspekte und Herausforderungen

Die asymmetrische Verschlüsselung ist zwar ein mächtiges Werkzeug, aber sie bringt auch eigene Sicherheitsaspekte und Herausforderungen mit sich. Diese zu verstehen ist entscheidend, um die Technologie effektiv und sicher zu nutzen.

Eine der größten Herausforderungen in der asymmetrischen Kryptografie ist die Schlüsselverwaltung. Der private Schlüssel muss streng geheim gehalten werden. Wenn er in die falschen Hände gerät, können alle Informationen, die mit dem zugehörigen öffentlichen Schlüssel verschlüsselt wurden, kompromittiert werden. Daher ist es wichtig, private Schlüssel sicher zu speichern, beispielsweise in Hardware-Sicherheitsmodulen oder verschlüsselten Dateien, und regelmäßig zu wechseln.

Ein weiteres wichtiges Thema ist die Schlüssellänge. Je länger der Schlüssel, desto sicherer ist die Verschlüsselung. Allerdings erhöht sich mit der Schlüssellänge auch der Bedarf an Rechenleistung. Es gilt, ein Gleichgewicht zwischen ausreichender Sicherheit und praktikabler Leistung zu finden. Moderne Standards tendieren zu immer längeren Schlüsseln, um der wachsenden Rechenleistung von Computern und potenziellen Quantencomputer-Bedrohungen entgegenzuwirken.

Quantencomputer stellen eine zukünftige Herausforderung dar. Sie könnten in der Lage sein, die mathematischen Probleme, auf denen die Sicherheit der asymmetrischen Kryptografie beruht, viel schneller zu lösen als herkömmliche Computer. Dies könnte viele der heute verwendeten Verschlüsselungsmethoden unsicher machen. Die Kryptografie-Gemeinschaft arbeitet bereits an quantensicheren Verschlüsselungsverfahren, aber dies bleibt ein Bereich aktiver Forschung und Entwicklung.

Außerdem ist die richtige Implementierung von Verschlüsselungssoftware entscheidend für die Sicherheit. Fehler in der Software können Schwachstellen erzeugen, die von Angreifern ausgenutzt werden können. Daher ist es wichtig, auf bewährte Bibliotheken und Standards zu setzen und die Software regelmäßig auf Sicherheitslücken zu überprüfen.

Schließlich darf man die Bedeutung von Zertifikaten und der Infrastruktur für öffentliche Schlüssel (PKI) nicht unterschätzen. Zertifikate bestätigen die Echtheit öffentlicher Schlüssel und sind entscheidend für das Vertrauen in die Kryptografie. Eine schwache Verwaltung oder der Missbrauch von Zertifikaten kann das gesamte System gefährden.

Die Sicherheit in der asymmetrischen Verschlüsselung ist also ein komplexes Feld, das ständige Aufmerksamkeit und Anpassung erfordert. Durch das Verständnis dieser Herausforderungen kannst du sicherstellen, dass deine Nutzung der Kryptografie so sicher wie möglich ist.

Vergleich: Asymmetrische vs. Symmetrische Verschlüsselung

Um die asymmetrische Verschlüsselung vollständig zu verstehen, ist es hilfreich, sie mit der symmetrischen Verschlüsselung zu vergleichen. Beide haben ihre spezifischen Stärken und Einsatzgebiete, und das Verständnis ihrer Unterschiede ist entscheidend, um die richtige Wahl für deine Sicherheitsbedürfnisse zu treffen.

Symmetrische Verschlüsselung ist die ältere der beiden Methoden. Hierbei wird derselbe Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten verwendet. Diese Art der Verschlüsselung ist schnell und effizient, was sie ideal für Situationen macht, in denen große Datenmengen verarbeitet werden müssen. Typische Beispiele sind die Verschlüsselung von Daten auf einer Festplatte oder die sichere Übertragung von Dateien über ein Netzwerk.

Der Hauptnachteil der symmetrischen Verschlüsselung liegt in der Schlüsselverteilung. Da der gleiche Schlüssel zum Ver- und Entschlüsseln verwendet wird, muss er sicher zwischen den Kommunikationspartnern ausgetauscht werden, ohne dass er von Dritten abgefangen wird. Dies kann in einer Umgebung mit vielen Nutzern oder über unsichere Kanäle problematisch sein.

Die asymmetrische Verschlüsselung hingegen verwendet zwei unterschiedliche Schlüssel: einen öffentlichen und einen privaten. Der öffentliche Schlüssel kann frei geteilt werden, während der private Schlüssel geheim gehalten wird. Diese Methode erleichtert die sichere Kommunikation über unsichere Kanäle, da nur der private Schlüssel, der niemals geteilt wird, zum Entschlüsseln der Nachrichten benötigt wird.

Ein weiterer Vorteil der asymmetrischen Verschlüsselung ist die Möglichkeit der digitalen Signatur. Da Nachrichten mit dem privaten Schlüssel des Absenders signiert und mit dem öffentlichen Schlüssel verifiziert werden können, bietet diese Methode eine höhere Ebene der Authentifizierung als die symmetrische Verschlüsselung.

Allerdings hat auch die asymmetrische Verschlüsselung ihre Nachteile. Sie ist im Vergleich zur symmetrischen Verschlüsselung langsamer und erfordert mehr Rechenleistung. Dies macht sie weniger geeignet für Anwendungen, bei denen große Datenmengen schnell verarbeitet werden müssen.

Zusammenfassend lässt sich sagen, dass symmetrische Verschlüsselung am besten für die schnelle Verarbeitung großer Datenmengen geeignet ist, während asymmetrische Verschlüsselung ideal für die sichere Kommunikation über unsichere Kanäle und für die Authentifizierung ist. In der Praxis werden oft beide Methoden kombiniert, um die Vorteile beider zu nutzen – beispielsweise wird eine symmetrische Verschlüsselung für die Datenübertragung und eine asymmetrische Verschlüsselung für den sicheren Schlüsselaustausch verwendet.

Zukunft der asymmetrischen Verschlüsselung und Quantencomputer

Die Zukunft der asymmetrischen Verschlüsselung ist eng mit der Entwicklung von Quantencomputern verbunden. Quantencomputer haben das Potenzial, die Landschaft der digitalen Sicherheit grundlegend zu verändern, da sie die Fähigkeit besitzen könnten, viele der heute verwendeten Verschlüsselungsmethoden zu brechen. Dies wirft wichtige Fragen für die Zukunft der asymmetrischen Verschlüsselung auf.

Quantencomputer nutzen die Prinzipien der Quantenmechanik, um Probleme zu lösen, die für herkömmliche Computer praktisch unlösbar sind. Insbesondere könnten sie Algorithmen wie Shors Algorithmus ausführen, der in der Lage ist, die großen Primzahlen zu faktorisieren, die als Grundlage für viele asymmetrische Verschlüsselungsverfahren wie RSA dienen. Dies würde bedeuten, dass ein leistungsfähiger Quantencomputer in der Lage sein könnte, die Sicherheit vieler aktueller Verschlüsselungssysteme zu kompromittieren.

In Erwartung dieser Entwicklung arbeiten Kryptografie-Experten bereits an der Entwicklung von quantensicheren Verschlüsselungsmethoden. Diese neuen Ansätze, oft als Post-Quanten-Kryptografie bezeichnet, zielen darauf ab, Algorithmen zu entwickeln, die selbst von Quantencomputern nicht effizient gebrochen werden können. Zu den vielversprechenden Ansätzen gehören Gitter-basierte Verschlüsselung, Hash-basierte Kryptografie und Multivariate Polynomgleichungen.

Ein weiterer wichtiger Aspekt ist die Notwendigkeit, bestehende Systeme zu aktualisieren und zukunftssicher zu machen. Dieser Prozess, bekannt als Krypto-Agilität, beinhaltet die Fähigkeit, schnell auf neue und sichere Verschlüsselungsmethoden umzusteigen, sobald diese verfügbar werden. Für Unternehmen und Organisationen bedeutet dies, dass sie ihre Systeme flexibel gestalten müssen, um auf die Herausforderungen reagieren zu können, die durch die Fortschritte in der Quantencomputertechnologie entstehen.

In der Zwischenzeit bleibt die asymmetrische Verschlüsselung ein wesentlicher Bestandteil der digitalen Sicherheit. Es ist jedoch wichtig, dass Nutzer und Entwickler die Entwicklungen im Bereich der Quantencomputer und der Post-Quanten-Kryptografie im Auge behalten, um sicherzustellen, dass ihre Daten auch in Zukunft geschützt bleiben.

Die Kombination aus Forschung in der Quantencomputertechnologie und der Entwicklung neuer kryptografischer Methoden stellt sicher, dass die asymmetrische Verschlüsselung auch weiterhin ein Eckpfeiler der digitalen Sicherheit sein wird, selbst in einer Ära, in der Quantencomputer alltäglich sind.

Praktische Anleitungen: Tools und Software für asymmetrische Verschlüsselung

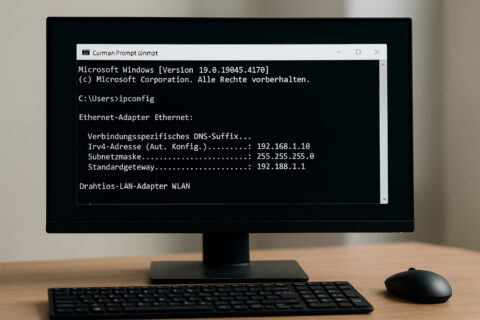

Wenn du mit asymmetrischer Verschlüsselung arbeiten möchtest, ist es wichtig, die richtigen Tools und Software zu kennen. Glücklicherweise gibt es eine Vielzahl an Optionen, die sowohl für persönliche als auch für professionelle Zwecke geeignet sind.

Ein beliebtes Tool für die E-Mail-Verschlüsselung ist PGP (Pretty Good Privacy). PGP bietet eine robuste Implementierung der asymmetrischen Verschlüsselung und wird weltweit für sichere E-Mail-Kommunikation genutzt. Mit PGP kannst du deine E-Mails verschlüsseln, so dass nur der Empfänger mit dem entsprechenden privaten Schlüssel sie lesen kann. Es gibt verschiedene PGP-Softwarelösungen, sowohl kommerzielle als auch Open-Source-Varianten, wie zum Beispiel GnuPG (GPG), das eine kostenlose und vielseitige Option ist.

Für die Dateiverschlüsselung kannst du auf Tools wie VeraCrypt zurückgreifen. VeraCrypt ermöglicht es dir, verschlüsselte Container oder sogar ganze Festplatten zu erstellen, die mit einem Passwort geschützt sind. Obwohl VeraCrypt hauptsächlich auf symmetrischer Verschlüsselung basiert, bietet es auch die Möglichkeit, asymmetrische Schlüssel für zusätzliche Sicherheit zu verwenden.

Wenn es um sichere Kommunikation geht, sind Messenger-Dienste wie Signal oder WhatsApp erwähnenswert. Diese Apps verwenden asymmetrische Verschlüsselung, um Nachrichten und Anrufe zwischen den Nutzern zu schützen. Sie sind einfach zu bedienen und bieten eine hohe Sicherheit, ohne dass du dich um die technischen Details kümmern musst.

Für Entwickler, die in ihre Projekte asymmetrische Verschlüsselung integrieren möchten, gibt es Bibliotheken wie OpenSSL. OpenSSL ist eine mächtige Sammlung von Werkzeugen für die Kryptografie und wird in zahlreichen Softwareprodukten und Diensten eingesetzt. Es ermöglicht Entwicklern, Verschlüsselungsfunktionen in ihre Anwendungen einzubauen.

Zuletzt ist es wichtig, die Verwaltung deiner Schlüssel nicht zu vernachlässigen. Tools wie Kleopatra oder andere Schlüsselverwaltungsprogramme helfen dir, deine öffentlichen und privaten Schlüssel zu organisieren und sicher zu speichern. Eine ordnungsgemäße Schlüsselverwaltung ist entscheidend, um die Sicherheit deiner verschlüsselten Kommunikation zu gewährleisten.

Diese Tools und Softwarelösungen bieten eine gute Grundlage, um mit der asymmetrischen Verschlüsselung zu starten. Ob für persönliche Sicherheit, geschäftliche Kommunikation oder Softwareentwicklung, mit diesen Ressourcen bist du gut gerüstet, um deine Daten effektiv zu schützen.

Rechtliche und ethische Überlegungen in der Kryptografie

Die Nutzung der Kryptografie, insbesondere der asymmetrischen Verschlüsselung, wirft sowohl rechtliche als auch ethische Fragen auf, die du berücksichtigen solltest. Diese Aspekte sind entscheidend, um ein verantwortungsbewusstes Verhalten in der digitalen Welt zu gewährleisten.

Rechtlich gesehen variiert die Gesetzgebung zur Verschlüsselung von Land zu Land. In einigen Ländern gibt es starke Datenschutzgesetze, die die Verwendung von Verschlüsselung zum Schutz persönlicher Daten fordern. In anderen Ländern wiederum könnten Regierungen Einschränkungen für die Verwendung von Verschlüsselungstechnologien haben, insbesondere aus Gründen der nationalen Sicherheit. Es ist wichtig, dass du dich über die Gesetze in deinem Land informierst und dich an sie hältst. Dies gilt insbesondere, wenn du Verschlüsselungstechnologien in einem geschäftlichen Kontext einsetzt, wo die Nichteinhaltung von Datenschutzgesetzen zu schwerwiegenden Konsequenzen führen kann.

Auf ethischer Ebene bringt die Verschlüsselung eine Reihe von Überlegungen mit sich. Einerseits ist der Schutz der Privatsphäre ein grundlegendes Menschenrecht, und die Verschlüsselung spielt eine entscheidende Rolle dabei, dieses Recht in der digitalen Welt zu wahren. Andererseits gibt es Bedenken hinsichtlich der Nutzung von Verschlüsselung zur Verbergung illegaler Aktivitäten. Als Nutzer von Kryptografie musst du ein Gleichgewicht finden zwischen dem Schutz deiner eigenen Daten und dem Bewusstsein, dass diese Technologie auch missbraucht werden kann.

Zudem gibt es Debatten über Themen wie „Hintertüren“ in Verschlüsselungssoftware, die es Behörden ermöglichen würden, verschlüsselte Daten einzusehen. Während Befürworter argumentieren, dass solche Maßnahmen im Kampf gegen Kriminalität und Terrorismus notwendig sind, betonen Kritiker, dass sie die Sicherheit und Privatsphäre aller Nutzer gefährden.

In diesem Spannungsfeld ist es wichtig, dass du als Nutzer oder Entwickler von Verschlüsselungstechnologien verantwortungsbewusst handelst. Das bedeutet, sich über die aktuellen rechtlichen Rahmenbedingungen zu informieren und ethische Überlegungen in deine Entscheidungen einzubeziehen. Durch ein solches bewusstes Vorgehen trägst du dazu bei, dass die Vorteile der Kryptografie genutzt werden können, ohne dabei die Sicherheit oder die Rechte anderer zu gefährden.

Zusammenfassung und Ausblick

In diesem Artikel haben wir uns ausführlich mit dem Thema „Asymmetrische Verschlüsselung (Kryptografie)“ beschäftigt und dabei viele wichtige Aspekte beleuchtet. Asymmetrische Verschlüsselung, ein Schlüsselelement der modernen digitalen Sicherheit, nutzt zwei Schlüssel – einen öffentlichen und einen privaten – um Daten sicher zu übermitteln und zu authentifizieren. Dieses System ist grundlegend für die sichere Kommunikation über das Internet und schützt sensible Informationen wie E-Mails, Online-Transaktionen und persönliche Daten.

Wir haben gesehen, dass es verschiedene Verfahren der asymmetrischen Verschlüsselung gibt, darunter RSA, ECC und DSA, die jeweils ihre eigenen Stärken und Anwendungsgebiete haben. Diese Methoden werden in der Praxis durch eine Vielzahl von Tools und Software unterstützt, von E-Mail-Verschlüsselung mit PGP bis hin zu sicherer Kommunikation über Messenger-Apps wie Signal und WhatsApp.

Ein wichtiger Aspekt, den wir betrachtet haben, sind die Sicherheitsaspekte und Herausforderungen der asymmetrischen Verschlüsselung. Dabei ist die Schlüsselverwaltung entscheidend – der private Schlüssel muss stets sicher aufbewahrt werden, um die Vertraulichkeit zu gewährleisten. Die Bedrohung durch Quantencomputer in der Zukunft macht die Entwicklung quantensicherer Verschlüsselungsmethoden notwendig, eine Herausforderung, der sich die Kryptografie-Community bereits stellt.

Schließlich haben wir die rechtlichen und ethischen Überlegungen diskutiert, die mit der Verwendung von Kryptografie einhergehen. Es ist wichtig, die Gesetze und Vorschriften zu beachten und gleichzeitig die Balance zwischen Sicherheit und Privatsphäre zu wahren.

Zusammenfassend lässt sich sagen, dass die asymmetrische Verschlüsselung ein unverzichtbares Werkzeug in unserer zunehmend digitalisierten Welt ist. Sie ermöglicht sichere Kommunikation und schützt unsere Daten, stellt uns aber auch vor Herausforderungen, die sowohl technische als auch ethische Überlegungen erfordern. Als Nutzer dieser Technologie liegt es in deiner Verantwortung, dich über die Funktionsweise, die Anwendungsmöglichkeiten und die damit verbundenen Risiken zu informieren, um einen verantwortungsbewussten und sicheren Umgang mit deinen digitalen Daten zu gewährleisten.