Du hast bestimmt schon von VoIP (Voice over IP) gehört und fragst dich, was das genau ist. VoIP steht für „Voice over Internet Protocol“ und ermöglicht es dir, Telefonate über das Internet zu führen. Klingt spannend, oder?

In diesem ultimativen Guide erfährst du alles, was du als Einsteiger über VoIP wissen musst. Wir erklären dir die Technik dahinter, die Vorteile und auch die möglichen Nachteile. Du wirst sehen, wie einfach es ist, Voice over IP zu nutzen und welche Ausrüstung du dafür benötigst.

Egal, ob du Geld sparen, flexibel von überall telefonieren oder einfach nur neugierig auf neue Technologien bist – hier bist du genau richtig.

Lass uns gemeinsam in die Welt der VoIP-Telefonie eintauchen und entdecken, wie sie deinen Alltag verbessern kann. Bleib dran und erfahre, wie du Voice over IP optimal für dich nutzen kannst!

Wie funktioniert VoIP?

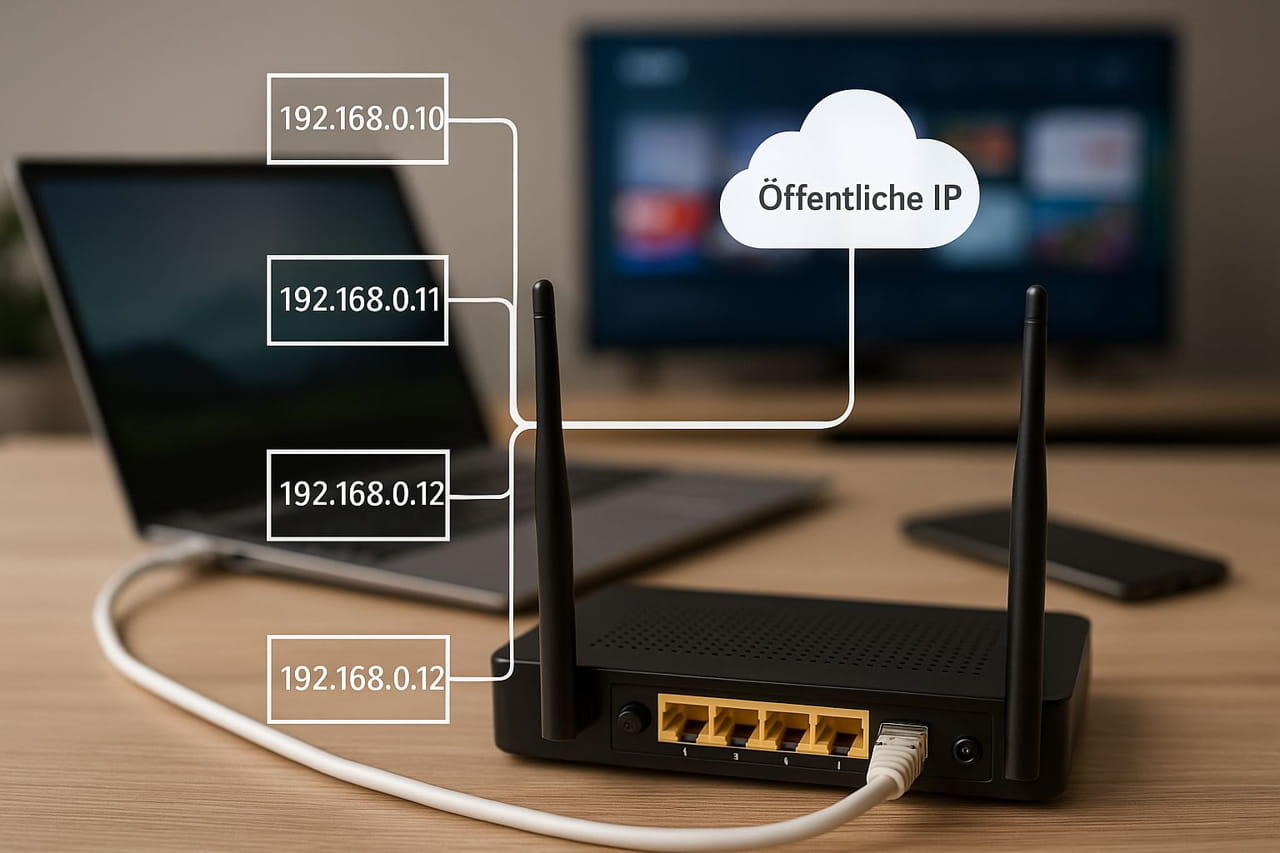

VoIP funktioniert, indem es deine Stimme in digitale Datenpakete umwandelt und diese über das Internet versendet. Wenn du sprichst, nimmt ein Mikrofon deine Stimme auf und verwandelt sie in digitale Signale. Diese Signale werden in kleine Datenpakete aufgeteilt und über dein Netzwerk an den Empfänger gesendet.

Auf der anderen Seite des Gesprächs werden diese Datenpakete wieder zusammengesetzt und in ein hörbares Signal umgewandelt. Das passiert so schnell, dass du keine Verzögerung bemerkst. Im Hintergrund sorgt das Internetprotokoll dafür, dass die Pakete den richtigen Weg nehmen und an der richtigen Stelle ankommen.

Voice over IP nutzt die gleiche Technologie, die auch für den Versand von E-Mails und das Surfen im Internet verwendet wird. Daher ist es wichtig, eine stabile und schnelle Internetverbindung zu haben. Die Qualität deines Voice over IP-Anrufs hängt stark von der Bandbreite und Stabilität deines Netzwerks ab.

Ein weiterer wichtiger Aspekt ist die Kompression der Daten. Durch spezielle Algorithmen werden die Datenpakete so komprimiert, dass sie weniger Platz einnehmen und schneller übertragen werden können. So wird sichergestellt, dass die Sprachqualität auch bei geringerer Bandbreite hoch bleibt.

Vorteile

- Kostenersparnis: VoIP ist in der Regel günstiger als traditionelle Telefonverbindungen, vor allem bei internationalen Anrufen.

- Flexibilität: Du kannst von überall aus telefonieren, solange du eine Internetverbindung hast.

- Funktionalität: Neben dem Telefonieren bietet Voice over IP viele zusätzliche Funktionen wie Videoanrufe, Konferenzschaltungen und Voicemail.

Nachteile

- Abhängigkeit vom Internet: Ohne stabile Internetverbindung funktioniert Voice over IP nicht.

- Stromausfälle: Bei Stromausfällen kann VoIP ausfallen, während traditionelle Telefonleitungen oft weiter funktionieren.

- Qualität der Verbindung: Die Gesprächsqualität hängt stark von der Internetverbindung ab.

Hardware und -Software

Um VoIP nutzen zu können, benötigst du die richtige Ausrüstung. Hier ein kurzer Überblick:

🔔 Jetzt kostenlos den Newsletter abonnieren!

Erhalte praktische Tipps, News und Anleitungen rund um Windows, Hardware und Internet direkt in dein Postfach – exklusiv für Abonnenten.

➤ Jetzt anmelden- Router und Modem: Ein stabiler Internetanschluss ist das A und O.

- VoIP-Telefon oder Adapter: Du kannst spezielle Voice over IP-Telefone nutzen oder deine vorhandenen Telefone mit einem Adapter anschließen.

- Headset oder Lautsprecher: Für PC-basierte VoIP-Dienste sind Headsets oder Lautsprecher nützlich.

- Voice over IP-Software: Programme wie Skype, Zoom oder WhatsApp bieten Voice over IP-Dienste an.

- VOLLE FLEXIBILTÄT – 3 Anrufbeantworter mit je 30 Minuten Aufnahmezeit ermöglichen eine eindeutige Trennung zB von privaten und geschäftlichen Anrufen – Das Mobilteil kommt mit einem…

- EINFACH KOMPATIBEL – Schnell und einfach mit dem Gigaset Web-Konfigurator einrichten und auf bis zu 1000 Google- und 1000 Office 365-Kontakte zugreifen – Zusätzlich bietet das zentrale…

Stand: 9.05.2025 / * = Affiliate Links / Bilder von der Amazon Product Advertising API. / Als Amazon-Partner verdiene ich an qualifizierten Verkäufen.

Die besten Voice over IP-Dienste für Einsteiger

Es gibt viele VoIP-Dienste, aber hier sind einige der beliebtesten und einfachsten für Einsteiger:

- Skype: Einfach zu bedienen und weit verbreitet.

- Zoom: Ideal für Videoanrufe und Konferenzen.

- WhatsApp: Perfekt für mobile Nutzer.

Einrichtung von VoIP

Die Einrichtung von Voice over IP ist einfacher als du denkst. Hier eine Schritt-für-Schritt-Anleitung:

- Internetverbindung prüfen: Stelle sicher, dass deine Internetverbindung stabil und schnell genug ist.

- VoIP-Software installieren: Lade die gewünschte VoIP-App herunter und installiere sie.

- Konto erstellen: Registriere dich und erstelle ein Konto.

- Geräte verbinden: Schließe dein Voice over IP-Telefon oder dein Headset an.

- Anruf tätigen: Starte einen Testanruf, um sicherzustellen, dass alles funktioniert.

Sicherheit und Datenschutz

Sicherheit ist bei VoIP genauso wichtig wie bei jeder anderen Internetaktivität. Hier sind einige Tipps:

- Verschlüsselung: Achte darauf, dass deine Voice over IP-Dienste Verschlüsselung anbieten.

- Passwörter: Verwende starke und einzigartige Passwörter für deine Konten.

- Netzwerksicherheit: Stelle sicher, dass dein Netzwerk durch eine Firewall und andere Sicherheitsmaßnahmen geschützt ist.

FAQ – Häufige Fragen und Antworten

Hier habe ich noch Antworten auf häufige Fragen rund um das Thema Voice over Internet Protocol zusammengestellt:

Ist VoIP sicher?

Ja, VoIP kann sicher sein, wenn die richtigen Sicherheitsmaßnahmen getroffen werden. Dazu gehört die Verwendung von verschlüsselten Verbindungen, starken Passwörtern und Firewalls. Viele VoIP-Anbieter bieten auch zusätzliche Sicherheitsfunktionen wie Spam-Filter und Anrufverschlüsselung an, um die Sicherheit weiter zu erhöhen.

Kann ich meine bestehende Telefonnummer mit VoIP nutzen?

Ja, viele VoIP-Dienste ermöglichen es dir, deine bestehende Telefonnummer zu portieren. Das bedeutet, dass du deine aktuelle Telefonnummer behalten und sie mit deinem neuen VoIP-Dienst verwenden kannst. Der Prozess kann einige Tage dauern, aber dein Voice over IP-Anbieter wird dich durch die Schritte führen.

Welche Internetgeschwindigkeit benötige ich für VoIP?

Für eine gute VoIP-Verbindung benötigst du eine stabile Internetverbindung mit mindestens 100 kbps pro Sprachkanal in beide Richtungen. Für HD-Qualität und Videoanrufe wird eine höhere Bandbreite empfohlen, idealerweise mindestens 1 Mbps. Wichtig ist auch eine niedrige Latenz und minimale Jitter, um eine gute Gesprächsqualität zu gewährleisten.

Kann ich VoIP auch auf meinem Smartphone nutzen?

Ja, VoIP kann auf Smartphones genutzt werden. Es gibt viele Apps wie Skype, WhatsApp, und Zoom, die VoIP-Dienste anbieten. Du kannst auch spezielle VoIP-Apps von deinem VoIP-Anbieter herunterladen und installieren, um über dein Smartphone zu telefonieren.

Was passiert bei einem Stromausfall mit meinem VoIP-Dienst?

Bei einem Stromausfall funktionieren VoIP-Dienste normalerweise nicht, da sie auf Strom und eine aktive Internetverbindung angewiesen sind. Es gibt jedoch Lösungen wie USV (unterbrechungsfreie Stromversorgung) Systeme, die dein Modem und Router für kurze Zeit mit Strom versorgen können. Alternativ kannst du Mobilfunkdienste als Backup verwenden.

Fazit: Ist VoIP das Richtige für dich?

VoIP bietet viele Vorteile und ist eine tolle Alternative zu herkömmlichen Telefonanbietern. Es ist kostengünstig, flexibel und bietet zahlreiche Zusatzfunktionen. Allerdings hängt die Qualität von deiner Internetverbindung ab, und es gibt einige Sicherheitsaspekte zu beachten.

Wenn du eine stabile Internetverbindung hast und bereit bist, die nötigen Sicherheitsvorkehrungen zu treffen, dann ist Voice over IP definitiv einen Versuch wert.

Wir hoffen, dass dir dieser Guide weitergeholfen hat. Probier Voice over IP doch einfach mal aus und entdecke die Möglichkeiten! Wenn du Fragen hast oder deine Erfahrungen teilen möchtest, hinterlass gerne einen Kommentar. Viel Spaß beim Telefonieren!

Du möchtest noch mehr erfahren? Dann empfehle ich dir folgende Webseiten:

Stell deine Frage jetzt im Dirks-Computerforum – wir helfen dir gern weiter!