Ransomware-Angriffe sind inzwischen eine der größten Gefahren für Unternehmen und Organisationen – und besonders Datenbanken geraten immer öfter ins Visier. Wenn du deinen SQL Server vor Ransomware schützen willst, musst du verstehen, wie diese Angriffe funktionieren und welche Sicherheitslücken sie ausnutzen.

Oft reicht schon ein kleiner Fehler in der Konfiguration oder ein veraltetes Update, um Cyberkriminellen die Tür zu öffnen. Die Folgen können fatal sein: verschlüsselte Daten, teure Ausfallzeiten und im schlimmsten Fall der komplette Verlust wichtiger Informationen.

In diesem Artikel schauen wir uns an, wie solche Angriffe ablaufen, welche Schwachstellen es gibt und welche konkreten Maßnahmen du ergreifen kannst, um deinen SQL Server sicher zu machen. So kannst du Angriffe nicht nur verhindern, sondern bist auch vorbereitet, falls doch etwas passiert.

Was ist Ransomware und warum ist der SQL Server ein beliebtes Ziel?

Ransomware ist eine spezielle Art von Schadsoftware, die Daten verschlüsselt und erst gegen Zahlung eines Lösegelds wieder freigibt. Für Unternehmen kann so ein Angriff schnell existenzbedrohend werden, da wichtige Informationen plötzlich nicht mehr zugänglich sind.

Der Microsoft SQL Server ist für Cyberkriminelle besonders interessant, weil er oft geschäftskritische Datenbanken beherbergt – etwa Kundendaten, Bestellungen oder Finanzinformationen. Wer hier die Kontrolle übernimmt, kann großen Schaden anrichten.

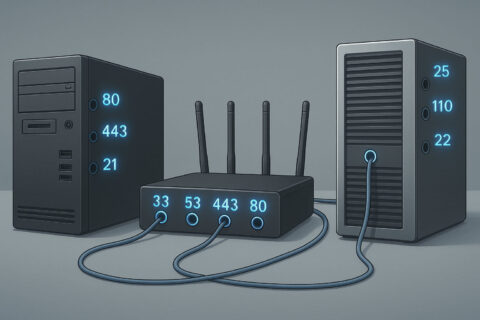

Häufig stehen SQL Server im direkten Zugriff über das Netzwerk oder sogar über das Internet. Das macht es Hackern leicht, automatisierte Angriffe durchzuführen. Sie suchen gezielt nach offenen Ports, schwachen Passwörtern oder ungepatchten Sicherheitslücken.

Dazu kommt, dass SQL Server oft dauerhaft in Betrieb sind und selten heruntergefahren werden. Das gibt Angreifern Zeit, sich unbemerkt einzuschleusen und ihre Schadsoftware zu platzieren. Sobald die Ransomware aktiv wird, kann sie nicht nur die Datenbank, sondern auch verbundene Systeme lahmlegen.

Verstehen, warum der SQL Server im Fadenkreuz steht, ist der erste Schritt, um ihn gezielt abzusichern.

Typische Angriffsmethoden auf SQL Server verstehen

Um deinen SQL Server vor Ransomware zu schützen, musst du wissen, wie Angriffe ablaufen. Hacker nutzen dabei oft eine Kombination aus technischen Lücken und menschlichen Fehlern.

Häufige Angriffsmethoden sind:

- Brute-Force-Angriffe: Automatisiertes Ausprobieren von Passwörtern, bis der Zugriff gelingt.

- SQL Injection: Einschleusen von schädlichem Code über unsichere Eingabefelder.

- Phishing-Mails: Mitarbeiter klicken auf präparierte Links oder Anhänge, die Schadsoftware nachladen.

- Ausnutzen ungepatchter Sicherheitslücken: Veraltete SQL Server-Versionen enthalten oft bekannte Schwachstellen.

Manche Ransomware nutzt sogenannte „RDP-Angriffe“ (Remote Desktop Protocol), um direkt auf den Server zuzugreifen. Einmal drin, können die Angreifer Schadsoftware installieren, die gezielt Datenbankdateien verschlüsselt.

Auch fehlerhafte Berechtigungen spielen eine Rolle. Hat ein kompromittiertes Konto zu viele Rechte, kann der Angreifer deutlich mehr Schaden anrichten.

Das Verständnis dieser Methoden hilft dir, gezielt Gegenmaßnahmen zu ergreifen – bevor es zu spät ist.

Schwachstellen im SQL Server erkennen und absichern

Jeder SQL Server hat potenzielle Angriffspunkte. Das können falsche Konfigurationen, überflüssige Dienste oder fehlende Updates sein. Dein Ziel ist es, diese Lücken zu finden und zu schließen.

Ein guter Startpunkt ist ein Sicherheits-Check:

- Prüfe, ob nur notwendige Dienste aktiv sind.

- Deaktiviere den Zugriff über unsichere Protokolle.

- Kontrolliere, ob das „sa“-Konto deaktiviert oder mit einem sehr starken Passwort gesichert ist.

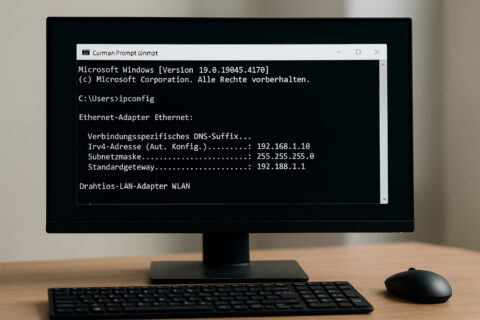

Sicherheitsrichtlinien in SQL Server Management Studio (SSMS) helfen dir, ungenutzte Features abzuschalten. Außerdem solltest du Logins auf das Nötigste beschränken und Standardports ändern, um automatisierte Scans zu erschweren.

Ein weiterer Punkt ist die Verschlüsselung der Datenbankdateien und der Kommunikation zwischen Server und Client. Das verhindert, dass Daten im Klartext abgefangen werden können.

Regelmäßige Überprüfung der Server-Logs kann verdächtige Aktivitäten früh sichtbar machen. So erkennst du unautorisierte Zugriffsversuche, bevor diese zu einem echten Problem werden.

Wer Schwachstellen kennt und beseitigt, macht es Angreifern deutlich schwerer.

Best Practices für Backup-Strategien und Wiederherstellung

Backups sind deine Lebensversicherung gegen Ransomware. Selbst wenn ein Angriff erfolgreich ist, kannst du mit einer sauberen Sicherung schnell wieder arbeitsfähig sein.

Wichtige Grundregeln:

- 3-2-1-Regel: Drei Kopien deiner Daten, auf zwei verschiedenen Medien, eine davon an einem externen Ort.

- Offline-Backups: Mindestens eine Sicherung darf nicht mit dem Netzwerk verbunden sein, damit sie nicht verschlüsselt wird.

- Regelmäßige Tests: Ein Backup ist nur so gut wie die Möglichkeit, es wiederherzustellen.

Setze auf eine Kombination aus Voll-, Differenzial- und Transaktionsprotokoll-Backups, um Ausfallzeiten zu minimieren. Für geschäftskritische Systeme kann ein „Point-in-Time Recovery“ entscheidend sein, um auf den exakten Stand vor dem Angriff zurückzukehren.

Dokumentiere deine Backup-Prozesse und stelle sicher, dass mehrere Personen im Team wissen, wie man sie einspielt. Eine schnelle Reaktion kann den Unterschied zwischen Stunden und Tagen Ausfall bedeuten.

Mit einer durchdachten Strategie bist du selbst im Ernstfall abgesichert.

Zugriffsrechte und Benutzerkonten sicher verwalten

Ein häufiger Fehler ist es, Benutzerkonten mit zu vielen Rechten auszustatten. Je mehr ein Konto darf, desto größer der Schaden, wenn es kompromittiert wird.

Grundregel: Minimalprinzip – jeder Nutzer bekommt nur die Berechtigungen, die er wirklich benötigt.

- Erstelle separate Konten für Verwaltung, Entwicklung und Anwendung.

- Verwende für Dienste eigene Konten mit eingeschränkten Rechten.

- Vermeide die Nutzung des „sa“-Kontos im Alltag.

Regelmäßige Überprüfung der Benutzerkonten ist Pflicht. Entferne veraltete Zugänge und ändere Standardpasswörter sofort. Nutze Mehr-Faktor-Authentifizierung, um den Schutz zusätzlich zu erhöhen.

Dokumentierte Rollen und Rechte helfen, den Überblick zu behalten. So stellst du sicher, dass kein Konto unbemerkt übermäßige Rechte erhält.

Ein sauber organisiertes Berechtigungssystem reduziert das Risiko, dass ein Angreifer durch ein kompromittiertes Konto Zugriff auf alle Daten bekommt.

Netzwerksicherheit: Firewall- und Verschlüsselungskonzepte

Dein SQL Server sollte niemals komplett ungeschützt im Netzwerk stehen. Eine gut konfigurierte Firewall ist der erste Schutzwall gegen Angriffe.

Blockiere alle Ports, die nicht unbedingt gebraucht werden, und erlaube Zugriffe nur von vertrauenswürdigen IP-Adressen. Nutze am besten ein „Whitelisting“-Konzept statt „Blacklisting“.

Verschlüsselung ist der zweite Baustein. Stelle sicher, dass die Verbindung zwischen SQL Server und Clients per TLS geschützt ist. So können abgefangene Datenpakete nicht im Klartext gelesen werden.

Für besonders sensible Daten bietet sich die Transparent Data Encryption (TDE) an, die die Datenbankdateien selbst verschlüsselt. Damit sind die Inhalte selbst bei physischem Zugriff auf den Server geschützt.

Zusätzlich kann ein Intrusion Detection System (IDS) helfen, unautorisierte Zugriffe oder verdächtige Datenströme zu erkennen.

Eine durchdachte Netzwerkarchitektur macht es Angreifern schwer, überhaupt bis zum SQL Server vorzudringen.

Monitoring und frühzeitige Erkennung verdächtiger Aktivitäten

Je früher ein Angriff erkannt wird, desto geringer der Schaden. Dafür ist kontinuierliches Monitoring unverzichtbar.

Setze auf Protokollierung aller relevanten Ereignisse im SQL Server und im Betriebssystem. Auffällige Anmeldeversuche, Änderungen an Benutzerrechten oder plötzliche Spitzen in der CPU-Last können Hinweise auf einen Angriff sein.

Nutze Monitoring-Tools, die dich per E-Mail oder Dashboard über ungewöhnliche Aktivitäten informieren. Auch SIEM-Systeme (Security Information and Event Management) können helfen, Muster zu erkennen, die auf einen Angriff hindeuten.

Ein gutes Monitoring umfasst nicht nur den SQL Server selbst, sondern auch die Netzwerkinfrastruktur und verbundene Systeme. So bekommst du ein vollständiges Bild der Aktivitäten.

Wenn du verdächtige Vorgänge schnell identifizierst, kannst du Gegenmaßnahmen einleiten, bevor Ransomware ihr Ziel erreicht.

Regelmäßige Updates und Patching als präventive Maßnahme

Viele erfolgreiche Angriffe nutzen bekannte Sicherheitslücken. Diese könnten oft leicht verhindert werden – durch regelmäßige Updates.

Microsoft veröffentlicht regelmäßig Sicherheitsupdates für den SQL Server und das Betriebssystem. Stelle sicher, dass diese zeitnah eingespielt werden. Das gilt auch für Treiber und Drittanbieter-Tools, die mit dem Server interagieren.

Automatisierte Update-Prozesse können helfen, Lücken schnell zu schließen. Trotzdem sollte jedes Update getestet werden, bevor es in der Produktionsumgebung landet, um Kompatibilitätsprobleme zu vermeiden.

Auch Firmware-Updates für Server-Hardware oder Storage-Systeme sind wichtig. Sicherheitslücken können auf allen Ebenen existieren.

Ein fester Wartungsplan sorgt dafür, dass dein SQL Server immer auf dem neuesten Stand bleibt – und Ransomware keine bekannten Schwachstellen ausnutzen kann.

Fazit: Dein Fahrplan für einen sicheren SQL Server

Einen SQL Server vor Ransomware schützen bedeutet nicht, eine einzige Maßnahme umzusetzen, sondern viele kleine Schritte konsequent zu kombinieren. Du hast gesehen, wie wichtig es ist, Schwachstellen zu schließen, Backups clever zu planen und Zugriffsrechte sorgfältig zu verwalten.

Doch die IT-Sicherheit steht nie still. Neue Angriffsmethoden entstehen ständig, und auch dein Schutzkonzept muss sich weiterentwickeln. Nimm dir die Zeit, regelmäßig deine Einstellungen zu überprüfen, Updates einzuspielen und neue Tools zu testen.

Frage dich: Wo könnte ein Angreifer heute noch eine Lücke finden? Was passiert, wenn morgen ein Backup fehlschlägt? Solche Gedanken helfen, den Blick zu schärfen und vorbereitet zu bleiben.

Am Ende bist du es, der entscheidet, wie sicher dein SQL Server ist. Mit Neugier, Wachsamkeit und der Bereitschaft, dazuzulernen, bleibst du einen Schritt voraus.

FAQ – Häufige Fragen und Antworten

Hier habe ich noch Antworten auf häufige Fragen zu diesem Thema zusammengestellt:

Wie kann ich testen, ob mein SQL Server schon mit Ransomware infiziert ist?

Frühzeitige Erkennung ist entscheidend. Prüfe regelmäßig die Server-Logs auf ungewöhnliche Aktivitäten wie massenhafte Dateizugriffe oder geänderte Dateiendungen. Nutze zusätzlich Antivirus- und Endpoint-Detection-Tools, die speziell auf Ransomware-Verhalten reagieren. Ein plötzlicher Anstieg der CPU- oder Festplattenauslastung kann ebenfalls ein Hinweis sein.

Sollte der SQL Server immer mit dem Internet verbunden sein?

Nein, nur wenn es unbedingt nötig ist. Idealerweise wird der Zugriff auf den SQL Server auf interne Netzwerke beschränkt. Falls externe Verbindungen unvermeidlich sind, sollten VPN-Tunnel und strenge Firewall-Regeln eingesetzt werden.

Welche Rolle spielt die Mitarbeiterschulung beim Schutz vor Ransomware?

Eine große. Viele Angriffe beginnen mit Phishing-E-Mails oder Social Engineering. Wenn dein Team verdächtige E-Mails erkennt und korrekt reagiert, sinkt das Risiko deutlich. Schulungen sollten regelmäßig wiederholt werden.

Kann Ransomware auch über Software-Updates eingeschleust werden?

Ja, in seltenen Fällen. Deshalb sollten Updates nur aus vertrauenswürdigen Quellen stammen und vor der Installation in einer Testumgebung geprüft werden. So minimierst du das Risiko, kompromittierte Dateien einzuspielen.

Ist Cloud-Backup sicherer als lokale Sicherungen?

Cloud-Backups sind oft gut geschützt, weil die Anbieter mehrschichtige Sicherheitsmaßnahmen einsetzen. Trotzdem ist eine Kombination aus Cloud- und Offline-Backup am sichersten. So bist du selbst bei einem Ausfall oder Angriff auf einen Cloud-Anbieter geschützt.