Stell dir vor, du betrittst ein riesiges, pulsierendes Postamt, aber anstelle von Briefen und Paketen werden hier Datenpakete verschickt. Jeder Schalter, an dem die Datenpakete ankommen und abgehen, ist ein Port – ein virtueller Dreh- und Angelpunkt für Kommunikation im Internet. Um diesen Prozess zu verstehen, musst du die Netzwerkprotokolle kennen, die wie die Regeln und Verfahren dieses Postamts funktionieren.

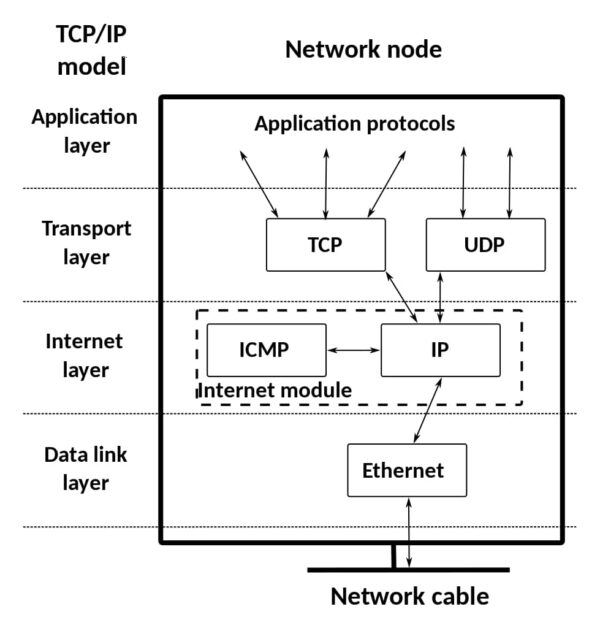

In der Welt der Netzwerkprotokolle sind TCP (Transmission Control Protocol) und UDP (User Datagram Protocol) zwei grundlegende Verfahren, die bestimmen, wie Daten über das Internet gesendet und empfangen werden. Sie sind wie die unterschiedlichen Dienste des Postamts: TCP ist der Einschreiben-Service, der sicherstellt, dass jedes Datenpaket sicher und in der richtigen Reihenfolge ankommt, während UDP dem Standardbrief entspricht, der schnell und ohne viel Aufhebens versendet wird, aber ohne Garantie für die Zustellung.

Jedes Mal, wenn du eine Webseite aufrufst, eine E-Mail sendest oder ein Online-Spiel spielst, nutzt du diese Protokolle. Sie arbeiten im Hintergrund, unsichtbar und doch unverzichtbar für die digitale Kommunikation, die wir als selbstverständlich betrachten. In diesem Blogbeitrag tauchen wir tief in die faszinierende Welt der TCP- und UDP-Ports ein und erklären, wie sie das Rückgrat unserer Online-Interaktionen bilden.

Wir werden die Mechanismen dieser Protokolle entschlüsseln, ihre Bedeutung verstehen und herausfinden, wie sie unsere digitale Kommunikation sicher und effizient machen. Mach dich bereit, die unsichtbaren Wege zu erkunden, auf denen unsere Daten reisen.

Grundlagen von TCP (Transmission Control Protocol)

Wenn du dich jemals gefragt hast, wie es möglich ist, dass eine E-Mail oder eine Webseite auf deinem Bildschirm genau so erscheint, wie sie gesendet wurde, dann ist das Transmission Control Protocol, kurz TCP, ein Teil der Antwort. TCP ist eines der Hauptprotokolle der Internetschicht und es spielt eine entscheidende Rolle dabei, die Integrität der Datenkommunikation über Netzwerke hinweg zu gewährleisten.

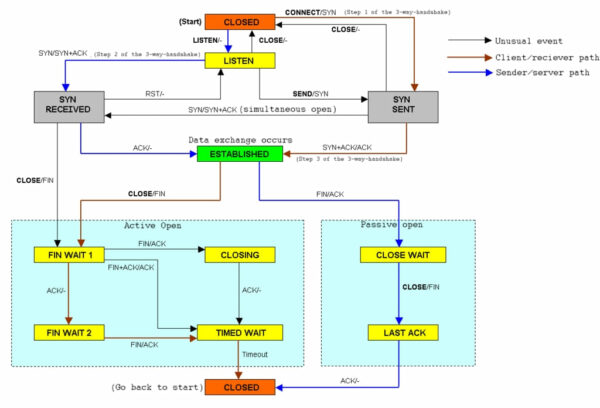

Stell dir TCP wie einen zuverlässigen Kurier vor, der nicht nur sicherstellt, dass dein Paket zugestellt wird, sondern auch, dass es vollständig und unbeschädigt ankommt. Es beginnt mit einem Handshake, einem Prozess, bei dem die kommunizierenden Geräte eine Verbindung aufbauen und die Regeln für die Datenübertragung festlegen. Dieser Handshake garantiert, dass beide Enden bereit und in der Lage sind, Daten zu senden und zu empfangen.

Sobald die Verbindung hergestellt ist, beginnt TCP mit der Übertragung der Daten in einer sequenziellen Ordnung. Wenn Daten über das Netzwerk gesendet werden, werden sie in kleinere Pakete aufgeteilt. TCP kümmert sich darum, dass jedes dieser Pakete seine Zieladresse erreicht. Sollte auf dem Weg ein Paket verloren gehen oder beschädigt werden, fordert TCP eine erneute Übertragung an. Das sorgt für eine zuverlässige Datenübermittlung, die für Anwendungen, bei denen es auf Vollständigkeit und Korrektheit ankommt, wie zum Beispiel beim Laden einer Webseite oder beim Versenden einer E-Mail, unerlässlich ist.

Ein weiteres Merkmal von TCP ist die Flusskontrolle. Diese Funktion verhindert, dass der Datenverkehr das Netzwerk überlastet. Sie passt die Datenübertragungsrate an die Kapazität des Empfängers an, um sicherzustellen, dass dieser nicht mehr Daten erhält, als er verarbeiten kann.

Zusammengefasst ist TCP also das Protokoll, das für eine zuverlässige, geordnete und fehlerfreie Übertragung von Daten zwischen Servern und Clients im Internet sorgt. Es ist das Fundament, auf dem Anwendungen aufgebaut sind, die eine hohe Zuverlässigkeit erfordern. In den folgenden Abschnitten werden wir sehen, wie TCP im Vergleich zu UDP steht und warum manchmal das eine Protokoll dem anderen vorgezogen wird.

Grundlagen von UDP (User Datagram Protocol)

Wenn du schon einmal ein Live-Video gestreamt oder an einer Online-Gaming-Session teilgenommen hast, hast du indirekt die Schnelligkeit und Effizienz von UDP, dem User Datagram Protocol, erlebt. UDP ist ein weiteres Kernprotokoll, das in der Internetprotokollfamilie verwendet wird, und es spielt eine entscheidliche Rolle bei der Beschleunigung der Kommunikation über das Netzwerk.

Im Gegensatz zu TCP, das wie ein sorgfältiger Kurier agiert, ist UDP der schnelle Fahrradkurier, der Pakete so schnell wie möglich abliefert, ohne sich um eine Bestätigung zu kümmern. Es gibt keinen Handshake, keine Garantie der Paketzustellung und keine Überprüfung der Reihenfolge, in der die Pakete ankommen. Das macht UDP ideal für Situationen, in denen Geschwindigkeit wichtiger ist als Zuverlässigkeit.

UDP sendet Nachrichten, sogenannte Datagramme, ohne zu warten, um zu überprüfen, ob sie angekommen sind oder nicht. Es ist ein verbindungsloses Protokoll, was bedeutet, dass es keine dauerhafte Verbindung zwischen Sender und Empfänger gibt. Dies reduziert die Verzögerung, da der Overhead, der durch den Aufbau und die Aufrechterhaltung einer Verbindung entsteht, wegfällt.

Diese Art von Protokoll ist perfekt für Zeiten, in denen es nicht so schlimm ist, wenn hin und wieder ein paar Daten verloren gehen, aber es kritisch ist, dass die Informationen so schnell wie möglich ankommen. Beispiele hierfür sind Live-Videostreams oder VoIP-Gespräche, bei denen ein verlorenes Datenpaket nur eine kurze Verschlechterung der Qualität bedeutet, die oft kaum wahrnehmbar ist, während eine Verzögerung in der Übertragung die Kommunikation stark beeinträchtigen würde.

Zusammenfassend ist UDP das Protokoll der Wahl, wenn es um Echtzeitanwendungen geht, bei denen es auf Geschwindigkeit und Effizienz ankommt. Es bietet eine schnelle Übertragung, indem es auf die Überprüfung der Datenintegrität verzichtet und so die Latenz minimiert. Im nächsten Abschnitt werden wir uns ansehen, wie TCP und UDP zusammenarbeiten und wie sie sich gegenseitig ergänzen, um die vielfältigen Anforderungen der Datenübertragung im Internet zu erfüllen.

Die Bedeutung von Ports in Netzwerken

Um die Rolle von Ports in Netzwerken zu verstehen, stelle dir vor, du lebst in einem großen Apartmentkomplex. Jede Wohnung entspricht einem Computer in einem Netzwerk, und die Wohnungstür, die eine spezifische Nummer hat, entspricht einem Port. Genau wie Post an eine bestimmte Wohnungstür geliefert wird, werden Datenpakete an spezifische Ports geliefert. Ports sind also entscheidend, um den Datenverkehr an die richtige Stelle innerhalb eines Computers zu leiten.

Jeder Port ist durch eine Nummer gekennzeichnet, die Teil der Adresse ist, die für die Übertragung von Daten über das Netzwerk verwendet wird. Es gibt insgesamt 65535 verfügbare Ports für TCP und ebenso viele für UDP, wobei bestimmte Dienste und Anwendungen standardmäßig bestimmte Ports verwenden. Zum Beispiel lauscht ein Webserver normalerweise auf Port 80 für HTTP-Anfragen oder auf Port 443 für HTTPS.

Die Ports ermöglichen es, dass mehrere Dienste oder Anwendungen gleichzeitig auf einem Computer laufen können, ohne dass ihre Datenströme sich verwechseln. Wenn du beispielsweise eine Webseite aufrufst und gleichzeitig eine E-Mail abrufst, sorgen die Ports dafür, dass die Anfragen und Antworten der beiden unterschiedlichen Dienste korrekt zugeordnet werden.

In der Praxis bedeutet das, dass, wenn ein Datenpaket ankommt, das Betriebssystem des Empfängers den Port überprüft und das Paket entsprechend an die Anwendung weiterleitet, die auf diesen Port hört. Ohne Ports wäre es für das Betriebssystem schwierig, zu wissen, welche Anwendung das Paket erhalten soll, ähnlich wie ein Postbote, der nicht weiß, in welchen Briefkasten er die Post einwerfen soll, weil es keine Apartmentnummern gibt.

Die richtige Verwaltung und Konfiguration von Ports ist auch aus Sicherheitsgründen wichtig. Unautorisierte Zugriffe können oft über offene Ports erfolgen, daher ist es entscheidend, nicht benötigte Ports zu schließen oder zu filtern, um die Angriffsfläche eines Systems zu verringern.

Zusammenfassend sind Ports ein unverzichtbarer Bestandteil der Netzwerkkommunikation, die es ermöglichen, dass Daten effizient und korrekt an die zugehörigen Anwendungen auf einem Gerät gesendet werden. Sie sind die Türen zur digitalen Welt, die sowohl die reibungslose Funktion als auch die Sicherheit der Netzwerkkommunikation gewährleisten.

Wie TCP-Ports funktionieren

Um zu verstehen, wie TCP-Ports in der digitalen Kommunikation funktionieren, kannst du dir einen belebten Bahnhof vorstellen, auf dem jeder Zug auf einem bestimmten Gleis ankommt und abfährt. Jedes Gleis entspricht einem TCP-Port, und jeder Zug, der ein- und ausfährt, ist wie ein Datenpaket, das über das Netzwerk gesendet wird.

Wenn eine Anwendung auf deinem Computer eine Verbindung zu einem anderen Computer im Internet herstellen möchte, initiiert sie einen Prozess, der als „Handshake“ bekannt ist. Dieser Handshake ist entscheidend, um eine zuverlässige Verbindung zu etablieren. Dabei wird ein spezifischer TCP-Port verwendet, um den Datenverkehr zu kanalisieren. Der Port dient als Treffpunkt, an dem die Anwendung auf eingehende Daten wartet und von dem aus sie Daten sendet.

Sobald die Verbindung hergestellt ist, beginnt der Austausch von Datenpaketen. Jedes Paket, das über TCP gesendet wird, enthält Informationen über seinen Ursprung und sein Ziel, einschließlich der Portnummern. Wenn ein Paket am Zielcomputer ankommt, überprüft das Betriebssystem die Portnummer und leitet das Paket an die entsprechende Anwendung weiter, die auf diesen Port „hört“.

TCP-Ports sind zustandsorientiert, was bedeutet, dass sie den Status der Verbindung überwachen. Sie stellen sicher, dass die Daten in der richtigen Reihenfolge ankommen und dass nichts verloren geht. Wenn ein Paket nicht ankommt, fordert der TCP-Port eine erneute Übertragung an. Diese Zuverlässigkeit ist für Anwendungen wie Webbrowser, E-Mail-Clients und sichere Übertragungen, bei denen es auf die Vollständigkeit der übertragenen Daten ankommt, unerlässlich.

Ein weiteres Merkmal von TCP-Ports ist ihre Fähigkeit zur Flusskontrolle. Sie können die Übertragungsgeschwindigkeit anpassen, um Überlastungen zu vermeiden und die Netzwerkeffizienz zu maximieren. Wenn der empfangende Computer mit den ankommenden Daten überfordert ist, kann er den sendenden Computer auffordern, langsamer zu senden. Diese Art von Kommunikation zwischen sendenden und empfangenden Ports sorgt für eine effiziente Datenübertragung.

In der Praxis arbeiten TCP-Ports hinter den Kulissen, um eine stabile und zuverlässige Netzwerkkommunikation zu gewährleisten. Sie sind die unsichtbaren Helfer, die dafür sorgen, dass deine Online-Erfahrungen reibungslos und ohne Unterbrechungen ablaufen. Ob du nun eine Webseite aufrufst, eine Datei herunterlädst oder eine Online-Transaktion durchführst, TCP-Ports sind die Schienen, auf denen die Datenzüge deiner digitalen Aktivitäten sicher und zuverlässig ihr Ziel erreichen.

Wie UDP-Ports funktionieren

Wenn du jemals ein Live-Sportereignis gestreamt oder eine Sprachnachricht über das Internet verschickt hast, hast du bereits die Direktheit und Schnelligkeit von UDP-Ports genutzt, oft ohne es zu wissen. UDP, das User Datagram Protocol, ist ein einfacheres Kommunikationsprotokoll als TCP und es behandelt Ports auf eine Weise, die der Funktionsweise von TCP ähnelt, aber mit einigen grundlegenden Unterschieden.

Ein UDP-Port ermöglicht es Anwendungen, Nachrichten, sogenannte Datagramme, zu senden und zu empfangen, ohne eine Verbindung vorher aufzubauen oder nachher aufrechtzuerhalten. Es gibt keinen Handshake, keine Bestätigung, dass die Pakete angekommen sind – es ist ein verbindungsloses Protokoll. Das bedeutet, dass eine Anwendung, die UDP verwendet, Daten an einen Port senden kann, ohne zu überprüfen, ob am anderen Ende alles für den Empfang bereit ist.

Stell dir vor, du wirfst einen Brief in einen Postkasten, ohne zu wissen, ob jemand ihn entgegennimmt. Das ist die Art und Weise, wie UDP-Ports arbeiten. Sie sind wie offene Türen, durch die Daten ein- und ausgehen können, ohne dass jemand speziell darauf achtet, ob die Daten in der richtigen Reihenfolge oder überhaupt ankommen. Dieser Mangel an Überprüfung macht UDP viel schneller, weil es den Overhead reduziert, der mit dem Aufbau und der Aufrechterhaltung einer Verbindung verbunden ist.

Für Anwendungen, bei denen es auf Geschwindigkeit ankommt und gelegentliche Datenverluste akzeptabel sind, wie bei Sprach- und Videokommunikation oder bei einigen Echtzeit-Spielen, ist UDP die ideale Wahl. Die Anwendungen, die auf diesen Ports laufen, sind selbst dafür verantwortlich, mit Datenverlust oder -verzögerungen umzugehen, falls diese auftreten.

Ein UDP-Port ist also wie ein Türsteher, der jedem erlaubt, den Club zu betreten und zu verlassen, ohne Namen zu überprüfen oder Eintrittskarten zu kontrollieren. Diese Unkompliziertheit ermöglicht einen schnellen Datenfluss, der für Streaming und schnelle Kommunikation unerlässlich ist. Während TCP-Ports dafür sorgen, dass alle Datenpakete sicher und in der richtigen Reihenfolge ankommen, sorgen UDP-Ports dafür, dass die Daten so schnell wie möglich fließen, auch wenn das bedeutet, dass manchmal einige nicht ankommen.

Unterschiede zwischen TCP- und UDP-Ports

Wenn du dich in die Welt der Netzwerkprotokolle vertiefst, wirst du schnell auf zwei grundlegende Begriffe stoßen: TCP und UDP. Beide sind Transportprotokolle, die für die Übertragung von Daten über das Internet verwendet werden, doch sie gehen diese Aufgabe auf sehr unterschiedliche Weise an. Die Unterschiede zwischen TCP- (Transmission Control Protocol) und UDP-Ports (User Datagram Protocol) sind entscheidend für das Verständnis, wie Online-Kommunikation funktioniert.

TCP-Ports kannst du dir wie einen Paketkurierdienst mit Sendungsverfolgung vorstellen. Sie sind darauf ausgelegt, Zuverlässigkeit und Reihenfolge der Datenübertragung zu gewährleisten. Wenn eine Anwendung über TCP kommuniziert, wird zunächst eine Verbindung zwischen Sender und Empfänger hergestellt – ein sogenannter Handshake. Dieser Handshake bestätigt, dass am anderen Ende jemand bereit ist, die Daten zu empfangen und dass die übertragenen Datenpakete in der richtigen Reihenfolge und fehlerfrei ankommen. Wenn ein Paket verloren geht, wird es erneut gesendet. TCP-Ports sind daher ideal für Anwendungen, bei denen es auf Genauigkeit ankommt, wie beim Laden einer Webseite oder beim Versenden einer E-Mail.

UDP-Ports hingegen sind wie ein Flyerverteiler, der Informationsblätter in der Fußgängerzone verteilt, ohne zu überprüfen, ob jeder Passant einen Flyer erhalten hat oder nicht. Es gibt keine Verbindungsaufbau, keine Bestätigung des Empfangs und keine erneute Übertragung von verlorenen Datenpaketen. Dies macht UDP viel schneller, da der Overhead, der durch den Verbindungsaufbau und die Überprüfung entsteht, entfällt. UDP-Ports sind daher die bessere Wahl für Dienste, bei denen es auf Geschwindigkeit ankommt und gelegentliche Datenverluste tolerierbar sind, wie bei Sprachanrufen über das Internet oder Online-Spielen.

Die Hauptunterschiede zwischen TCP- und UDP-Ports liegen also in der Art und Weise, wie sie Daten übertragen. TCP ist zuverlässig und sequenziell, während UDP schnell und effizient ist. TCP ist wie ein verantwortungsbewusster Bibliothekar, der jedes Buch sorgfältig an seinen Platz zurückstellt, während UDP der enthusiastische Straßenkünstler ist, der seine Kunstwerke im Vorbeigehen verteilt. Beide haben ihren Platz im Ökosystem des Internets, und die Wahl zwischen TCP und UDP hängt letztlich von den spezifischen Anforderungen der Anwendung ab, die du verwendest.

Wichtige TCP- und UDP-Ports und ihre Anwendungen

Wenn du dich mit Netzwerken beschäftigst, wirst du schnell feststellen, dass bestimmte TCP- und UDP-Ports für spezielle Anwendungen reserviert sind. Diese Ports sind wie festgelegte Treffpunkte für bestimmte Arten von Netzwerkverkehr und ihre Kenntnis ist entscheidend, um zu verstehen, wie unterschiedliche Dienste im Internet kommunizieren.

Beginnen wir mit den TCP-Ports. Port 80 ist wahrscheinlich einer der bekanntesten, denn er ist der Standardport für HTTP-Verkehr, also für unverschlüsselte Webseiten. Wenn du eine URL in deinen Browser eingibst, nutzt dein Browser diesen Port, um die Webseite abzurufen. Für HTTPS, die sichere Variante, die verschlüsselten Datenverkehr verwendet, ist Port 443 zuständig. Dieser Port sorgt dafür, dass alle Informationen, die du beispielsweise beim Online-Shopping eingibst, sicher übertragen werden.

Ein weiterer wichtiger TCP-Port ist 21, der für FTP (File Transfer Protocol) verwendet wird. Dieser Port wird genutzt, wenn du Dateien von einem Server herunterlädst oder auf einen Server hochlädst. Für E-Mail-Verkehr gibt es zwei Hauptports: Port 25, der für den Versand von E-Mails über SMTP (Simple Mail Transfer Protocol) verwendet wird, und Port 110, der für das Abrufen von E-Mails über POP3 (Post Office Protocol) zuständig ist.

Jetzt zu den UDP-Ports: Port 53 ist entscheidend für das DNS (Domain Name System), das Internetadressen in für Menschen lesbare Namen umwandelt. Ohne diesen Port müsstest du dich an die IP-Adressen aller Webseiten erinnern, die du besuchen möchtest. UDP wird hier wegen seiner geringen Latenz bevorzugt, obwohl DNS auch über TCP laufen kann.

Für Streaming-Anwendungen und Online-Spiele sind UDP-Ports oft die erste Wahl. Zum Beispiel nutzt das Streaming-Protokoll RTP (Real-time Transport Protocol) typischerweise UDP-Ports im Bereich von 16384 bis 32767, da es auf geringe Verzögerung angewiesen ist und gelegentliche Datenverluste tolerieren kann.

Es ist wichtig zu beachten, dass viele Anwendungen sowohl TCP als auch UDP verwenden können, je nachdem, welche Eigenschaften für die jeweilige Aufgabe benötigt werden. Einige Dienste, wie VoIP (Voice over Internet Protocol), nutzen sowohl TCP- für den Aufbau und die Verwaltung der Anrufsteuerung als auch UDP-Ports für die eigentliche Übertragung der Sprachdaten, um eine flüssige Kommunikation zu gewährleisten.

Die Kenntnis dieser Ports und ihrer Anwendungen ist nicht nur für Netzwerkprofis wichtig. Sie hilft auch dir als Nutzer, ein besseres Verständnis dafür zu entwickeln, wie deine Daten durch das Netzwerk navigieren und welche Wege sie nehmen, um zu dir zu gelangen. Ob du nun eine Webseite besuchst, eine Datei herunterlädst oder ein Online-Spiel spielst, die richtigen Ports sorgen dafür, dass deine Daten dort ankommen, wo sie sollen.

Sicherheitsaspekte bei TCP- und UDP-Ports

Wenn du dich mit der Sicherheit deines Netzwerks auseinandersetzt, sind die TCP- und UDP-Ports ein Thema, das du nicht ignorieren kannst. Diese Ports sind die Einfallstore für Daten, die in und aus deinem System fließen, und sie können ebenso Einfallstore für unerwünschte Gäste sein, wenn sie nicht richtig gesichert sind.

Jeder offene Port auf deinem System kann potenziell von einem Angreifer ausgenutzt werden. Es ist wie bei einem Haus: Jedes Fenster oder jede Tür, die du offen lässt, könnte von einem Einbrecher genutzt werden, um einzutreten. Deshalb ist es wichtig, nur die Ports offen zu lassen, die auch wirklich benötigt werden, und alle anderen zu schließen oder zu filtern. Dies wird als „Port-Härtung“ bezeichnet.

Bei TCP-Ports ist eine der häufigsten Sicherheitsmaßnahmen die Verwendung von Firewalls, die den eingehenden und ausgehenden Verkehr überwachen und nur autorisierte Verbindungen zulassen. Zusätzlich können Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) dazu beitragen, verdächtige Aktivitäten zu erkennen und zu blockieren, bevor sie Schaden anrichten.

UDP-Ports stellen aufgrund ihrer verbindungslosen Natur eine besondere Herausforderung dar. Sie antworten nicht auf Verbindungsanfragen, sondern senden einfach die Daten, was es schwieriger macht, den Verkehr zu überwachen und zu kontrollieren. Daher ist es besonders wichtig, dass Anwendungen, die UDP verwenden, ihre eigenen Sicherheitsmaßnahmen implementieren, um sicherzustellen, dass sie nicht für Denial-of-Service-Angriffe (DoS) oder andere Netzwerkangriffe anfällig sind.

Ein weiterer wichtiger Aspekt ist das Patch-Management. Viele Angriffe nutzen Sicherheitslücken in Software, die auf bestimmten Ports läuft. Es ist also entscheidend, dass alle Systeme und Anwendungen auf dem neuesten Stand gehalten werden, um bekannte Schwachstellen zu schließen.

Zusätzlich solltest du in Betracht ziehen, Port-Scanning-Tools zu verwenden, um dein Netzwerk regelmäßig auf offene Ports zu überprüfen. So kannst du sicherstellen, dass keine unnötigen Ports offen sind und dein Netzwerk eine geringere Angriffsfläche bietet.

Zusammenfassend ist die Sicherheit von TCP- und UDP-Ports ein wesentlicher Bestandteil der Netzwerksicherheit. Durch die Kombination von Firewall-Regeln, sorgfältiger Überwachung, regelmäßigen Updates und bewusster Port-Verwaltung kannst du dein Netzwerk vor unerwünschten Zugriffen schützen und eine sichere Umgebung für deine Daten schaffen.

Port-Management in der Praxis

Port-Management ist ein kritischer Aspekt der Netzwerksicherheit und -effizienz. Wenn du die Verantwortung für ein Netzwerk übernimmst, sei es zu Hause oder in einem Unternehmen, ist es wichtig, dass du ein klares Verständnis davon hast, welche Ports offen sein müssen und wie du den Datenverkehr überwachst und steuerst.

Zunächst solltest du eine Bestandsaufnahme aller Dienste machen, die in deinem Netzwerk laufen, und die Ports identifizieren, die sie verwenden. Dies ist der erste Schritt, um zu verstehen, welche Ports offen sein müssen. Denke daran, dass jeder offene Port ein potentielles Sicherheitsrisiko darstellt, also halte die Anzahl der offenen Ports so gering wie möglich.

Sobald du weißt, welche Ports aktiv sein müssen, konfiguriere deine Firewall entsprechend. Eine Firewall dient als Wächter, der den Datenverkehr überwacht und steuert, welcher durch die Ports fließen darf. Du kannst Regeln festlegen, die bestimmte Ports für den eingehenden oder ausgehenden Verkehr öffnen oder schließen, und du kannst sogar spezifizieren, welche IP-Adressen Zugriff haben sollen.

Für eine effektive Überwachung solltest du regelmäßig Port-Scans durchführen. Diese Scans helfen dir, unerwartete Änderungen in deinem Netzwerk zu erkennen, wie zum Beispiel offene Ports, die geschlossen sein sollten. Es gibt viele Tools, die dir dabei helfen können, von einfachen Befehlszeilentools bis hin zu ausgefeilten Sicherheitssystemen.

Ein weiterer wichtiger Aspekt des Port-Managements ist die Protokollierung und Analyse des Netzwerkverkehrs. Moderne Netzwerksicherheitssysteme bieten dir Einblicke in den Datenverkehr, der durch deine Ports fließt. Du kannst sehen, welche Daten gesendet und empfangen werden, und bei verdächtigen Mustern Alarm schlagen.

Vergiss nicht, dass Port-Management auch bedeutet, auf dem neuesten Stand der Technik zu bleiben. Software- und Firmware-Updates schließen regelmäßig Sicherheitslücken, die von Angreifern ausgenutzt werden könnten. Stelle sicher, dass du diese Updates so schnell wie möglich installierst, um deine Netzwerkgeräte zu schützen.

Zusammenfassend ist Port-Management ein fortlaufender Prozess, der Aufmerksamkeit und Sorgfalt erfordert. Durch die Überwachung und Kontrolle der Ports in deinem Netzwerk kannst du nicht nur die Sicherheit verbessern, sondern auch sicherstellen, dass der Datenverkehr reibungslos fließt. Es ist ein Balanceakt zwischen Offenheit für notwendige Kommunikation und Abschottung gegen potenzielle Bedrohungen – ein Akt, den du mit den richtigen Tools und Praktiken meistern kannst.

Stand: 30.07.2025 / * = Affiliate Links / Bilder von der Amazon Product Advertising API

Fehlersuche und Tools für die Arbeit mit Ports

Wenn du dich mit Netzwerken beschäftigst, wirst du früher oder später auf Probleme stoßen, die eine Fehlersuche erfordern. Ports sind oft ein zentraler Punkt, an dem Probleme auftreten können, sei es durch Konfigurationsfehler, durch Sicherheitsprobleme oder durch Netzwerkstörungen. Um diese Herausforderungen zu meistern, ist es wichtig, die richtigen Tools zur Hand zu haben und zu wissen, wie man sie einsetzt.

Beginnen wir mit den Grundlagen: das Überprüfen, ob ein Port offen oder geschlossen ist. Hierfür ist das Tool netstat ein guter Startpunkt. Es ist ein vielseitiges Kommandozeilen-Tool, das dir Informationen über alle aktiven Verbindungen und lauschenden Ports liefert. Mit netstat kannst du schnell herausfinden, welche Ports offen sind und ob Daten darüber fließen.

Ein weiteres unverzichtbares Tool ist telnet. Obwohl es oft als veraltet angesehen wird, ist es immer noch nützlich, um zu testen, ob du eine Verbindung zu einem Port aufbauen kannst. Wenn telnet eine Verbindung herstellen kann, ist der Port offen und hört auf eingehende Anfragen. Wenn nicht, ist der Port möglicherweise geschlossen oder durch eine Firewall blockiert.

Für eine tiefere Analyse ist Wireshark das Werkzeug der Wahl. Es ist ein Netzwerkanalyse-Tool, das es dir ermöglicht, den Datenverkehr auf deinem Netzwerk in Echtzeit zu erfassen und zu analysieren. Mit Wireshark kannst du den Datenverkehr filtern und untersuchen, der durch bestimmte Ports fließt, was bei der Diagnose von Netzwerkproblemen oder verdächtigen Aktivitäten sehr hilfreich sein kann.

Wenn du den Verdacht hast, dass ein Port nicht richtig funktioniert, kann ein Port-Scanner wie Nmap dir helfen, ein vollständiges Bild von den Netzwerkports auf deinem System zu erhalten. Nmap ist ein Sicherheits-Scanner, der verwendet wird, um Netzwerke zu entdecken und Sicherheitsaudits durchzuführen. Es kann dir zeigen, welche Ports offen sind, welche Dienste und Anwendungen diese Ports verwenden und ob es irgendwelche Schwachstellen gibt.

Für die tägliche Überwachung und das Management von Ports kann ein Tool wie Cacti nützlich sein. Cacti ist eine webbasierte Netzwerküberwachungs- und Grafiklösung, die dir hilft, den Datenverkehr über die Zeit hinweg zu verfolgen und Trends oder Probleme zu identifizieren.

Zu guter Letzt solltest du dich mit den Sicherheitstools vertraut machen, die speziell für Ports entwickelt wurden. Firewalls, sowohl hardware- als auch softwarebasiert, sind entscheidend für die Kontrolle des Datenverkehrs. Konfigurationsmanagement-Tools können dir helfen, Änderungen an den Porteinstellungen zu verfolgen und sicherzustellen, dass alle Sicherheitsrichtlinien eingehalten werden.

Die Fehlersuche bei Ports erfordert Geduld und ein systematisches Vorgehen. Mit den richtigen Tools kannst du Probleme identifizieren, diagnostizieren und beheben, um dein Netzwerk sicher und effizient zu halten. Ob du nun ein Netzwerkadministrator bist oder einfach nur dein Heimnetzwerk verwaltest, ein gutes Verständnis dieser Tools und Techniken ist unerlässlich für die Aufrechterhaltung einer starken Netzwerkumgebung.

Zukunftsausblick: Ports in einer vernetzten Welt

In einer Welt, die zunehmend vernetzt ist, spielen TCP- und UDP-Ports eine Schlüsselrolle in der Art und Weise, wie Geräte und Anwendungen kommunizieren. Mit dem Aufkommen des Internets der Dinge (IoT) und der fortschreitenden Digitalisierung aller Lebensbereiche wird die Bedeutung dieser Ports nur noch weiter zunehmen.

Stelle dir vor, jedes Gerät in deinem Zuhause, von der Kaffeemaschine bis zur Heizung, ist mit dem Internet verbunden und kommuniziert über spezifische Ports. Die Verwaltung dieser Ports wird zu einer noch größeren Herausforderung, da die Anzahl der vernetzten Geräte exponentiell ansteigt. Die Sicherheit dieser Ports wird zu einer noch kritischeren Komponente, da eine größere Angriffsfläche für potenzielle Sicherheitsverletzungen entsteht.

In der Zukunft könnten wir auch eine Evolution der Protokolle erleben, die über diese Ports kommunizieren. Neue Protokolle, die auf Effizienz, Geschwindigkeit und Sicherheit ausgelegt sind, könnten entwickelt werden, um den wachsenden Anforderungen einer hypervernetzten Welt gerecht zu werden. Diese Protokolle könnten intelligente Routing-Techniken verwenden, um Netzwerkengpässe zu vermeiden, und fortschrittliche Verschlüsselungsmethoden, um Daten sicher zu übertragen.

Die Automatisierung wird ebenfalls eine größere Rolle im Port-Management spielen. Mit künstlicher Intelligenz und maschinellem Lernen könnten Systeme entwickelt werden, die in der Lage sind, Netzwerkverkehrsmuster zu analysieren und Ports dynamisch zu öffnen oder zu schließen, um Effizienz zu maximieren und Sicherheitsrisiken zu minimieren. Diese intelligenten Systeme könnten auch proaktiv auf Bedrohungen reagieren, indem sie Anomalien erkennen und Gegenmaßnahmen einleiten, bevor Sicherheitsverletzungen auftreten.

Darüber hinaus könnte die zunehmende Verbreitung von Blockchain-Technologie die Art und Weise verändern, wie Ports genutzt werden. Mit dezentralisierten Netzwerken, die keine zentralen Autoritäten benötigen, könnten Ports genutzt werden, um Peer-to-Peer-Kommunikationen für alles von Finanztransaktionen bis hin zu dezentralen Internetdiensten zu ermöglichen.

In der vernetzten Welt von morgen werden Ports weiterhin eine fundamentale Rolle spielen, aber die Art und Weise, wie wir sie verwalten und sichern, wird sich weiterentwickeln müssen, um mit den technologischen Fortschritten Schritt zu halten. Die Netzwerkadministratoren von morgen müssen nicht nur über fundierte Kenntnisse in der aktuellen Technologie verfügen, sondern auch die Fähigkeit besitzen, sich schnell an neue und sich entwickelnde Standards anzupassen. Die Zukunft der Ports ist ein aufregendes Feld, das Innovation ebenso wie Vorsicht erfordert, um die Vorteile einer vollständig vernetzten Welt sicher zu nutzen.

Zusammenfassung und Schlussfolgerungen

Nachdem wir uns auf eine Reise durch die Welt der TCP- und UDP-Ports begeben haben, ist es an der Zeit, die wichtigsten Erkenntnisse zusammenzufassen und Schlussfolgerungen zu ziehen. Du hast gesehen, dass Ports die unsichtbaren Durchgänge sind, durch die unsere Daten reisen, um Dienste und Anwendungen zu erreichen, die wir täglich nutzen. TCP-Ports bieten dabei eine zuverlässige Verbindung, indem sie sicherstellen, dass Datenpakete in der richtigen Reihenfolge und vollständig ankommen. UDP-Ports hingegen setzen auf Geschwindigkeit und Effizienz, auch wenn das bedeutet, dass hin und wieder Daten verloren gehen können.

Die Sicherheit dieser Ports ist nicht zu unterschätzen, denn offene Ports können wie offene Türen in einem Haus sein, durch die Eindringlinge Zugang erhalten können. Daher ist es entscheidend, dass du ein wachsames Auge auf die Ports hast, die in deinem Netzwerk offen sind, und dass du die richtigen Tools und Praktiken anwendest, um sie zu überwachen und zu sichern.

Das Management von Ports ist eine kontinuierliche Aufgabe, die Aufmerksamkeit und Sorgfalt erfordert. Die Verwendung von Firewalls, regelmäßigen Port-Scans und Sicherheitsprotokollen hilft dabei, dein Netzwerk vor unerwünschten Zugriffen zu schützen. Die Fehlersuche und die richtigen Tools sind unerlässlich, um Probleme zu identifizieren und zu beheben, die im Zusammenhang mit Ports auftreten können.

Blickst du in die Zukunft, wird die Bedeutung von Ports nur noch zunehmen, da immer mehr Geräte und Anwendungen vernetzt werden. Die Entwicklung neuer Protokolle, die Automatisierung des Port-Managements und die Integration von KI sind nur einige der Trends, die wir erwarten können. Diese Entwicklungen werden die Art und Weise, wie wir über Ports denken und mit ihnen arbeiten, weiter verändern.

Abschließend lässt sich sagen, dass ein fundiertes Verständnis von TCP- und UDP-Ports und ihrer Verwaltung für jeden, der in der digitalen Welt navigiert, unerlässlich ist. Ob du ein Netzwerkadministrator bist, der komplexe Systeme überwacht, oder ein Endbenutzer, der sicherstellen möchte, dass seine persönlichen Daten geschützt sind, die Grundlagen der Port-Kommunikation zu kennen, ist ein wesentlicher Bestandteil der digitalen Kompetenz. Mit diesem Wissen ausgestattet, kannst du sicherstellen, dass dein Netzwerk nicht nur effizient, sondern auch sicher ist.